Системы контроля и управления доступом, цены на системы ограничения доступа.

Компания «Феникс» оказывает услуги по внедрению систем контроля доступа (СКУД) в офисах бизнес-центров, на промышленных предприятиях. Предложение востребовано, когда понадобилось ограничить доступ в помещения, наладить контроль за перемещением персонала, создать систему безопасности с максимальной автоматизацией.

Назначение систем СКУД

Простейший вариант системы контроля доступа предназначен для контроля рабочего времени при полной автоматизации процесса. Сотрудники входят в помещение, выходят из него при помощи ключа, прикладываемого к считывателю. Более современные модели СКУД позволяют подключить камеры, управление шлагбаумом, настроить вход по распознаванию лица, других биометрических идентификаторов.

Основные и дополнительные задачи контроля:

- обеспечивается сохранность материальных ценностей;

- контролируется вход-выход всех без исключения людей;

- учитывается фактически отработанное рабочее время;

- отслеживается точное количество посетителей;

- запрещается доступ посторонних на режимный объект.

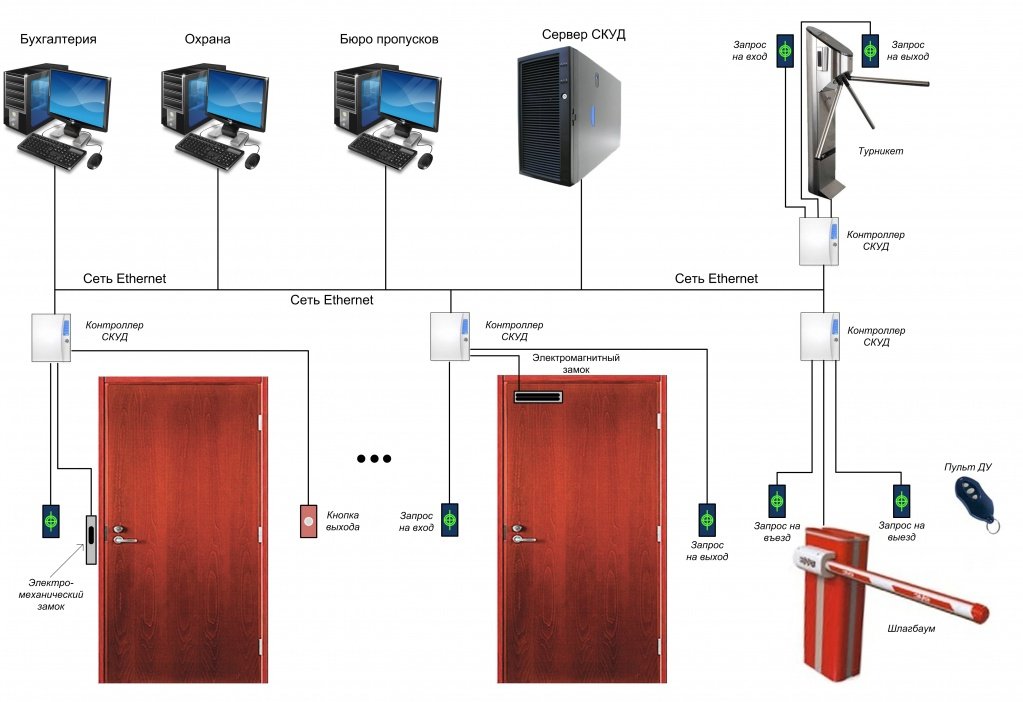

Благодаря установке оборудования контроля доступа СКУД в систему безопасности руководителю проще обеспечивать соблюдение рабочего режима в помещениях. Плюс контроллер фиксирует в единой базе срабатывание сигнализации, включая пожарную, все попытки проникновения на объект без идентификатора. Работа системы от автономного блока обеспечивает безопасность даже при экстренном отключении напряжения.

Виды систем контроля доступа

Модели СКУД различаются по количеству степеней идентификации, контролируемых точек, числу людей, которое они способны обработать в единицу времени. Важно сразу подбирать оборудование из расчета запланированной пропускной способности, возможностей интеграции с уже имеющейся инфраструктурой (камеры, шлагбаумы, турникеты, двери).

Дополнительное деление решений по контролю доступа:

- 1 класс – основная задача обеспечить мониторинг входа-выхода сотрудников, менять при необходимости идентификаторы;

- 2 класс – включает дополнительные функции для автоматической фиксации нештатных ситуаций, внеурочного прохода работников с сигнализацией на пульт управления;

- 3 класс – добавляется запись, сравнение времени входа-выхода со штатным расписанием в бухгалтерском программном обеспечении, интеграцию с сигнализацией, включая пожарные датчики;

- 4 класс – обеспечивает наивысшую защиту, работу сетевого оборудования, автоматическое управление замками, есть другие дополнительные функции.

Выбор комплекта зависит от нужного уровня безопасности, необходимых функций вроде возможности назначения разных полномочий в зависимости от должности сотрудника. При подборе учитывается степень секретности предприятия, частота внесения изменений в программное обеспечение, имеющаяся инфраструктура (заменить камеры, считыватели или оставлять прежние и т.д.)

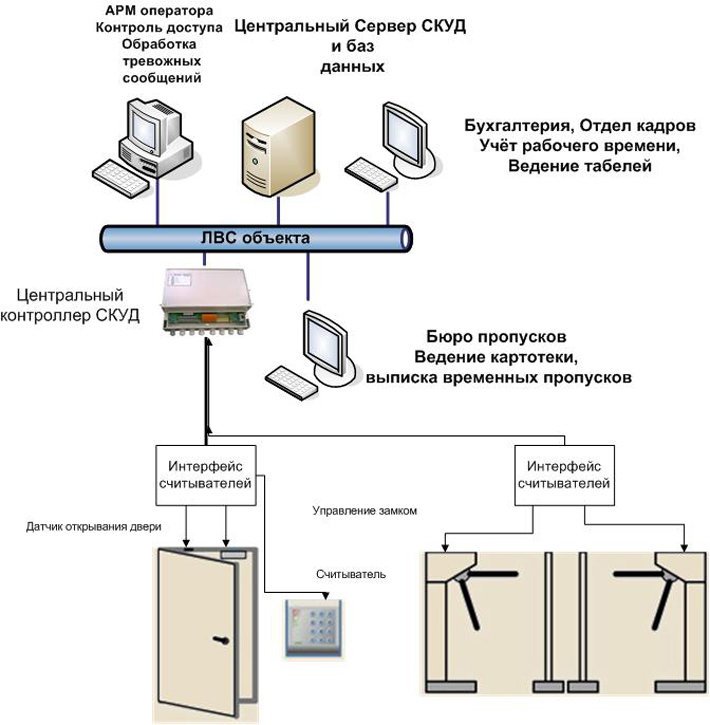

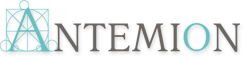

Конфигурация комплекса СКУД

В зависимости от выбранного комплекта оборудования в перечень интеграций включена лифтовой механизм, система жизнеобеспечения, видеонаблюдения, охраны, пожарной безопасности. Плюс к системе подключается программное обеспечение управления взаимоотношениями с клиентами, бухгалтерского и кадрового учета.

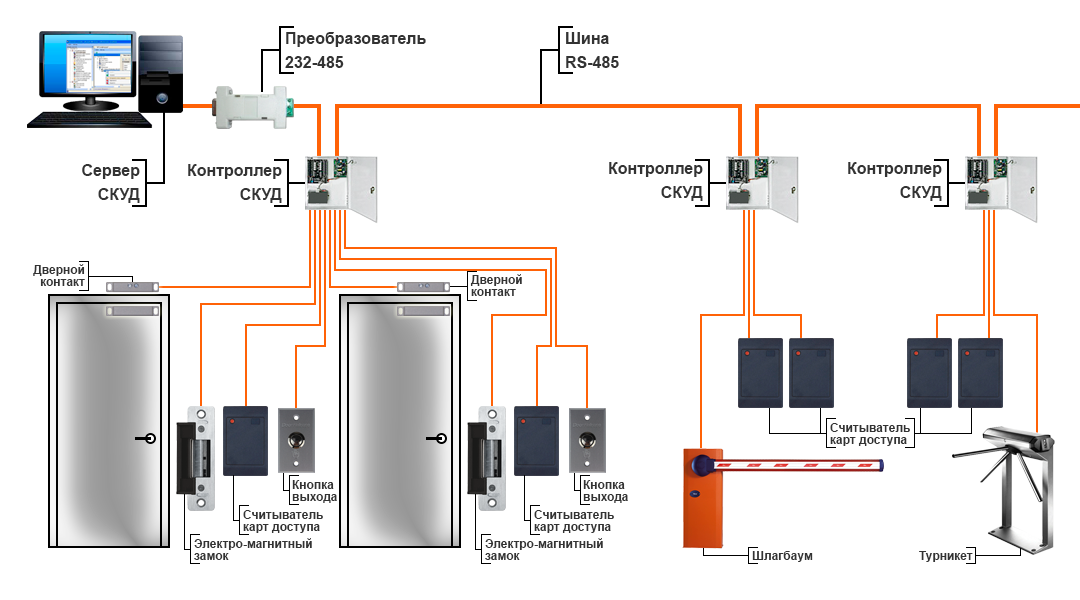

Оборудование, составляющее комплекс контроля доступа на объекты:

- идентификаторы – электронные карты, модуль проверки номера телефона;

- считыватели – магнитных и Smart карточек, ключей типа Touch Memory, биометрических показателей вроде отпечатка пальца, сетчатки глаза, лица, PIN-кода, мобильного;

- контроллеры СКУД – электронный блок, обрабатывающий данные от считывателей, после чего на замки, турникеты, шлагбаумы подается соответствующая команда;

- программное обеспечение – управляет оборудованием согласно заданного алгоритма после предварительной настройки доступов, правил открытия-закрытия замков;

- преграждающие устройства – двери, турникеты, ворота, шлагбаумы, болларды, на которых устанавливаются электромагнитные, электромеханические защелки.

Рабочая система СКУД просчитывается так, чтобы получить замкнутый контур, внутрь которого удастся проникнуть лишь после идентификации. Ограничение в помещениях создается согласно политике безопасности компании. Внутренние двери, считыватели и иное оборудование интегрируется в единый комплекс.

Как проходит внедрение СКУД

Чтобы учесть имеющуюся ИТ-инфраструктуру, задачи клиента, работа над внедрением начинается с проектирования. На этом этапе проводится осмотр установленного оборудования, места, где будут смонтированы преграждающие устройства, новые видеокамеры, защелки с удаленным управлением и иные элементы СКУД. Следом специалистами компании разрабатывается проект внедрения.

Последующие шаги:

- Согласование проекта, уточнение условий.

- Монтаж оборудования, прокладка кабельных линий.

- Наладка комплекса, проверка работоспособности.

- Обучение сотрудников, настройка доступов.

На каждом этапе специалисты компании «Фортуна» дают консультации по особенностям техники, программного обеспечения, какие участвуют в работе СКУД. На основании проекта подбирается соответствующее оборудование от считывателей до замков, турникетов, шлагбаумов. Звоните, менеджер подскажет с чего начать сотрудничество.

На основании проекта подбирается соответствующее оборудование от считывателей до замков, турникетов, шлагбаумов. Звоните, менеджер подскажет с чего начать сотрудничество.

Системы контроля и управления доступом (СКУД)

Что такое СКУД

СКУД (система контроля и управления доступом) является важнейшим компонентом для обеспечения безопасности крупного офисного здания или современного предприятия. Только установка СКУД может обеспечить максимальную защиту объекта от проникновения лиц, не имеющих на это никакого права.

Система контроля и управления доступом (СКУД) – это совокупность аппаратных и программных средств, назначением которой является предоставление возможности пройти или проехать на определенную территорию или в определенные помещения только тем лицам, которые имеют соответствующее разрешение.

Монтаж и установка СКУД призваны решать следующие задачи:

- Установка системы контроля доступа (СКУД) препятствует проникновению посторонних на территорию объекта.

- Учёт количество лиц, прошедших через пропускной пункт в одну и другую сторону.

- Обеспечение возможности ограниченного доступа для сотрудников, то есть СКУД запрещает проход части сотрудников в определенные помещения, позволяя при этом беспрепятственно перемещаться по другим.

- Ограничение перемещение сотрудников по производственным помещениям в выходные и праздничные дни, а также в определенное время суток.

- Производить сравнение лица человека воспользовавшегося пропуском, с фотографией, хранящейся в банке данных СКУД.

- Установка СКУД обеспечивает контроль перемещения работников предприятия, и тем самым отслеживать их трудовую деятельность.

Если ваш бизнес вышел на тот уровень, когда вопрос об ограничении доступа посторонних в офисные и производственные помещения требует решения, то наиболее оптимальным будет купить и установить СКУД.

Преимущества установки системы контроля и управления доступом очевидны

- Отсутствие «человеческого фактора».

Устройства и программа выполняют свою работу одинаково хорошо в любое время и при любых обстоятельствах.

Устройства и программа выполняют свою работу одинаково хорошо в любое время и при любых обстоятельствах. - Работа 24 часа в сутки – СКУД не устает, не отвлекается и не нуждается в сменщике.

- Отсутствие необходимости содержать большой штат вахтеров – контроль деятельности всех СКУД в здании может быть сосредоточен на пульте одного оператора, который нужен для принятия решения в случае возникновения нестандартной ситуации.

- Совмещение в одном программно-аппаратном комплексе нескольких полезных функций, таких как: ограничение доступа, учет количества прохождений, видеозапись момент входа в здание или помещение и выхода из него, а также многое другое.

Мы более 18 лет создаем основу безопасности ведущих компаний России. Воспользуйтесь нашими разработками – обеспечьте себе надежную защиту от непрошеных гостей. Заказывайте монтаж и установку системы контроля доступа в компании «Видеоглаз».

Система ограничения доступа

Под системой ограничения доступа в помещения понимают комплекс мер по инсталляции той или иной системы для ограничения прохода нежелательных лиц на подконтрольную территорию. Для понимания принятия решения в выборе той или иной системы сначала нужно определиться, с помощью каких идентификаторов (считывателей), мы собираемся ограничивать доступ.

Для понимания принятия решения в выборе той или иной системы сначала нужно определиться, с помощью каких идентификаторов (считывателей), мы собираемся ограничивать доступ.

Ключ идентификатор.

Ключ Touch Memory один из самых распространенных идентификаторов на сегодняшний день в России. Особенно часто используется в системах многоквартирных домофонов для ограничения доступа в жилые помещения. Хотя такой ключ морально устарел его продолжают использовать во многих системах СКД . На смену КТМ пришел наиболее современный идентификатор. Карта EM-marine (HID) для бесконтактной идентификации

Карта EM-Marine (HID).

Все более популярным идентификатором на сегодняшний момент становится карта Em-marine (HID). На смену (таблеткам КТМ) пришли карточки бесконтактной идентификации, хотя многие их них работают по старым протоколам передачи информации , их все больше начинают использовать в качестве идентификатора.

Радиобрелки.

Радиобрелки нашли свое применение не только для автомобильных сигнализаций , их также успешно применяют в системах ограничения доступа в качестве беспроводных систем дальней идентификации. Особенно часто их применяют в качестве ключей для распашных и откатных и других автоматических ворот, в системах автономных парковок, шлагбаумов. С недавнего времени их стали успешно применять в качестве ключей для замков невидимок которые становятся все популярнее среди наших граждан.

| Как с нами связаться : |

| Телефоны: +7 8443 513829, +7 9275 322 383 |

Внимание! Информация, размещенная на данном сайте, не является публичной офертой (ст.437 ГК РФ). Мы также сохраняем за собой право в любое время отменить любое предложение или акцию из числа указанных на данном сайте без предварительного уведомления. Описание товара и фотографии носят информационный характер и могут отличаться от, представленного в технической документации производителя. Рекомендуем при покупке проверять наличие желаемых функций и характеристик. Вся самая актуальная информация находится у консультантов компании ООО «Волжский Домофон»

Система ограничения доступа к банкомату PERCo-S-800

Главная > Каталог оборудования > СКУД > Системы контроля доступа (СКД) > Ограничение доступа к банкомату > Система ограничения доступа к банкомату PERCo-S-800

Система ограничения доступа к банкомату предназначена для обеспечения безопасности клиентов при совершении операций и предотвращения вандализма.

Решаемые задачи

организация доступа к банкомату владельцев пластиковой карты с магнитной полосой платежной системы из числа обслуживаемых данным банкоматом

ограничение доступа к банкомату лиц, у которых отсутствует пластиковая карта и лиц, имеющих карту с истекшим сроком действия

обеспечение безопасности клиента в зоне самообслуживания

световая индикация присутствия человека в помещении

реакция на тревожную ситуацию — оповещение о тревоге на пульт охраны или оповещатель

Отличительные особенности

- надежность и вандалозащищенность

- простота монтажа и эксплуатации

Принцип действия: С целью ограничения доступа банкомат устанавливается в закрытую кабину. Дверь кабины снабжается замком электромагнитного или электромеханического типа. У входа в кабину устанавливается считыватель карт с магнитной полосой. Опционально возможна установка сигнализатора тревоги и табло «Свободно/Занято». Доступ клиента в кабину банкомата осуществляется по банковской карте. Контроллер позволяет установить до 10 шаблонов номеров карт для различных платежных систем и отслеживать срок действия карт.

Контроллер позволяет установить до 10 шаблонов номеров карт для различных платежных систем и отслеживать срок действия карт.

Датчик движения обеспечивает безопасность клиента во время нахождения в зоне самообслуживания банкомата. Пока клиент не завершит необходимые банковские операции и не покинет помещение, нажав кнопку «выход», система не впустит в помещение других лиц. Если превышено допустимое время нахождения у банкомата, система подаст сигнал тревоги.

Кроме того, датчик движения позволяет отслеживать ситуации, когда человек предъявил карту, открыл дверь, но передумал входить и захлопнул дверь. В этом случае блокировка замка будет снята и доступ к банкомату следующего посетителя не будет запрещен.

Общие сведения: В состав системы входят контроллер управления доступом PERCo-SC-820, считыватель магнитных карт, мастер-карта, электромеханический замок или электромагнитный замок, датчик двери и датчик движения. Дополнительно в состав системы может входить сирена и информационное табло «Занято/Свободно».

PERCo-SC-820 – контроллер нового поколения, имеющий возможность подключения к сети Ethernet. Связь контроллера с компьютером осуществляется через Web-интерфейс контроллера. Это позволяет теперь обойтись без контроллера конфигурации, необходимого в предыдущем варианте системы контроля доступа PERCo-S-800.

Контроллер управления доступом обеспечивает доступ клиента в зону самообслуживания банкомата, слежение за датчиком движения, управление замком, информационным табло, сигнализатором тревоги. Контроллер работает со считывателем PERCo-RM-3VR производства PERCo, имеющим вандалозащищенное исполнение, а также с любым считывателем, поддерживающим интерфейс Clock&Data TTL уровня. Мастер-карта позволяет сбросить состояние «тревога» контроллера управления доступом или попасть в зону самообслуживания банкомата при нахождении в ней клиента.

Программное обеспечение: Контроллер PERCo-SC-820 – сетевое устройство, которое имеет свой IP-адрес. Задание всех параметров системы осуществляется через WEB-интерфейс. Возможность конфигурирования через Web-интерфейс позволило отказаться от дополнительного программного обеспечения, которое было необходимо при работе с предыдущей версией системы PERCo-S-800. Теперь подключение к контроллеру возможно через web-браузер.

Возможность конфигурирования через Web-интерфейс позволило отказаться от дополнительного программного обеспечения, которое было необходимо при работе с предыдущей версией системы PERCo-S-800. Теперь подключение к контроллеру возможно через web-браузер.

Параметры конфигурации системы, задаваемые через Web-интерфейс:

- Изменение сетевых настроек

- Cмена пароля доступа к контроллеру

- Основные параметры контроллера (время разблокировки замка, предельно допустимое время нахождения двери в открытом состоянии, предельное время нахождения клиента в кабине банкомата, длительность сигнала тревоги и др.)

- Создания шаблонов номеров карт платежных систем

- Ввод мастер-карты

- Отображение состояния контроллера и проведение диагностики

Системы контроля и управления доступом (ограничение проезда) — Статьи

Автоматика – общее название автоматизированных систем контроля доступа в основе которых лежат исполнительные устройства на базе боллардов, шлагбаумов, автоматических ворот и пр. Подобные системы применяются как в промышленности, так и в быту и различаются по принципу работы и уровню интеграции.

Подобные системы применяются как в промышленности, так и в быту и различаются по принципу работы и уровню интеграции.

Автоматические ворота – применяются для ограничения доступа в помещениях и закрытых территориях. По способу эксплуатации автоматические ворота бывают нескольких типов: секционные (гаражные) ворота, откатные (сдвижные) ворота и распашные ворота. В каждом из типов используется специализированные средства автоматизации, такие как приводы ворот и блоки управления, предназначенные для конкретных задач. Управление автоматическими воротами осуществляется как вручную, так и автоматически, с помощью кнопок управления, индивидуальных брелоков, систем аналитики (определения гос. номера) и пр.

Шлагбаумы – технические устройства автоматики, которые применяются в качестве ограничителей движения на закрытых территориях и охраняемых объектах, используются при необходимости работы с большим количеством автотранспорта. Шлагбаумы, как и автоматика для ворот, бывают двух типов: электромеханические и гидравлические. Гидравлические шлагбаумы применяются на объектах, где существенным критерием является надежность и устойчивость шлагбаума, независимо от условий эксплуатации и интенсивности использования данного устройства. Этим, в свою очередь, определяется более высокая стоимость данного типа шлагбаума, поэтому чаще всего применяются шлагбаумы электромеханического типа, к тому же последние оправдывают себя невысокими ценами и достаточной надёжностью в эксплуатации.

Гидравлические шлагбаумы применяются на объектах, где существенным критерием является надежность и устойчивость шлагбаума, независимо от условий эксплуатации и интенсивности использования данного устройства. Этим, в свою очередь, определяется более высокая стоимость данного типа шлагбаума, поэтому чаще всего применяются шлагбаумы электромеханического типа, к тому же последние оправдывают себя невысокими ценами и достаточной надёжностью в эксплуатации.

Боллард — технические устройства автоматики, которые применяются в качестве ограничителей движения на закрытых территориях и охраняемых объектах. Наверное единственное устройство которое является реальной, непреодолимой преградой на пути автотранспортного средства! При этом нечего не мешает доступу пешеходов на охраняемую территорию.

Система контроля и управления доступом (СКУД) в Минске

Система контроля и управления доступом (СКУД) — это комплекс средств, позволяющий ограничить вход людей на охраняемый объект, контролировать проход и вести учет рабочего времени на территории.

Группа компаний БАЙТЕХ предоставляет услуги по монтажу и наладке систем контроля доступа. Квалифицированные специалисты компании помогут вам создать проект СКУД, полностью отвечающий вашим требованиям. Компания «БайТехСервис» предлагает клиентам оборудование Sigur, Bolid, Bewator, CISA, EFF–EFF, Forsec, Legos, Perco, Samsung Electr и многих других производителей.

Системы контроля включают в себя: турникеты, шлагбаумы, вызывные панели, видеодомофоны, контроль-считыватель и многое другое.

Услуги по установке систем

контроля и управления доступом:

- проектирование систем;

- монтаж и наладка;

- поставка оборудования;

- настройка;

- ремонт;

- сдача в эксплуатацию;

- техническое обслуживание.

Возможности систем контроля и управления доступом:

- контроль людей, проходящих через точку доступа, в реальном времени и при последующем просмотре архивных баз данных;

- оперативное изменение и разграничение прав доступа сотрудников;

- использование временных интервалов для прохода через точку доступа: рабочий день, обеденный перерыв, ночное время;

- контроль и учет рабочего времени при использовании на одной точке доступа двух считывающих устройств;

- создание и печать карт для персонала;

- интеграция системы контроля доступа с другими подсистемами безопасности;

- формирование отчетов для анализа движения персонала через точку доступа.

Выгоды от установки систем контроля и управления доступом:

Возможности систем контроля и управления доступом:

- контроль людей, проходящих через точку доступа, в реальном времени и при последующем просмотре архивных баз данных;

- оперативное изменение и разграничение прав доступа сотрудников;

- использование временных интервалов для прохода через точку доступа: рабочий день, обеденный перерыв, ночное время;

- контроль и учет рабочего времени при использовании на одной точке доступа двух считывающих устройств;

- создание и печать карт для персонала;

- интеграция системы контроля доступа с другими подсистемами безопасности;

- формирование отчетов для анализа движения персонала через точку доступа.

Разновидности СКУД:

ПАРКОВОЧНЫЕ СИСТЕМЫ

Парковочные системы позволяют обеспечить безопасность транспортного средства и парковочного места.

РОЛЛЕТНЫЕ СИСТЕМЫ

Роллетные системы обеспечивают безопасность внешних частей объектов и сооружений. Они используются для ограничения доступа на территорию и открываются в рабочее время.

МЕТАЛЛОДЕТЕКТОРЫ, ДОСМОТРОВОЕ ОБОРУДОВАНИЕ

Этот прибор необходим для обнаружения незаконно проносимого оружия и других опасных металлических предметов, что позволяет предотвратить незаконные действия и обеспечить безопасность людей.

БИОМЕТРИЧЕСКИЕ СИСТЕМЫ

Обеспечивают высокий уровень безопасности, т.к. фальсифицировать биометрический признак невозможно. Современная технология, на базе которой организуется биометрический контроль доступа — сканирование и распознавание рисунка вен пальцев, который настолько же индивидуален, как и узор папиллярных линий. В отличие от отпечатков пальцев, геометрии кисти или лица, вены находятся внутри человеческого тела и их изображение при сканировании подделать невозможно.

Поэтому распознавание рисунка вен — это надежный способ идентификации личности, с помощью которого можно реализовать контроль доступа в особо ответственные помещения.

Поэтому распознавание рисунка вен — это надежный способ идентификации личности, с помощью которого можно реализовать контроль доступа в особо ответственные помещения.Интеграция систем видеонаблюдения и контроля доступа

Возможности интеграции:

- трансляция «живого» видео на графических экранах;

- переход по событиям СКУД в видеоархив;

- верификация лиц с целью исключения доступа в помещения по чужим пропускам;

- распознование автомобильных номеров и допуск их на территорию объекта.

Преимущества:

Более 27 лет в сфере ИT-услуг

10 Главных инженеров проектов (ГИПов), более 88 квалифицированных аттестованных сотрудников

Гарантия не менее двух лет

20 городов присутствия

Ограничить доступ в здание: установка систем контроля доступа в здание

Новые технологии превращают охрану объектов в многофункциональную систему управления. В зависимости от целей конкретного бизнеса, подбирается набор опций и система доступа в здание выполняет не только охранные функции, но и решает организационные вопросы.

В зависимости от целей конкретного бизнеса, подбирается набор опций и система доступа в здание выполняет не только охранные функции, но и решает организационные вопросы.

Как выбрать систему контроля

Правильный выбор СКУД (система контроля управления доступом в здание) начинается с оценки целей бизнеса и технических особенностей объекта. Специалисты GPGroup рекомендуют выбирать оборудование, ориентируясь на уровень безопасности объектов, перспективы развития компании и бюджет проекта. Торговый центр, складской комплекс, офисные помещения, ресторан или автосервис – специфика каждого бизнеса потребует индивидуальных решений при выборе СКУД.

Если нужно ограничить доступ в здание посторонним лицам, достаточно установить автономный бюджетный контроллер с электромагнитным замком и устройством для считывания ключей.

Для помещений с разным режимом безопасности потребуются автоматические линии, регулирующие контроль доступа в здание и перемещение сотрудников в особых зонах.

А если компания хочет получить от СКУД дополнительные функции (например, по учету рабочего времени или расчету зарплаты и пр.), стоит остановить выбор на сетевых версиях и заказать монтаж контроля доступа с интеграцией данных в «1С Бухгалтерия» или другую корпоративную программу.

Порядок установки СКУД

Монтаж линий безопасности состоит из комплекса работ, результатом которых является установка систем контроля доступа, тестирование и сдача готового объекта в эксплуатацию.

Инженеры GPGroup проводят все работы в соответствие с нормативами СНИП и дизайн-проектом. Монтаж оборудования, прокладка кабелей и установка контроля доступа могут проводиться как открытым, так и скрытым способом, без нарушения интерьера помещений.

Порядок работ:

- подготовка каналов для прокладки кабелей и разметка мест для установки оборудования;

- монтаж контроллеров и считывающих устройств, обеспечивающих ограничение доступа в здание посторонним лицам;

- укладка кабелей и проводки для питания СКУД;

- установка запорных механизмов и креплений;

- пусконаладка и тестирование линии в рабочем режиме;

- сдача объекта заказчику

Наши услуги

Компания GPGroup системно подходит к оснащению объектов технологическим оборудованием. Наши специалисты проводят предварительные консультации с представителями заказчика и всесторонне оценивают объект на предмет технического состояния и уровня безопасности. В результате этих мероприятий разрабатывается проект и подбирается оптимальная система контроля доступа в здании.

Наши специалисты проводят предварительные консультации с представителями заказчика и всесторонне оценивают объект на предмет технического состояния и уровня безопасности. В результате этих мероприятий разрабатывается проект и подбирается оптимальная система контроля доступа в здании.

Многолетний опыт строительства и ремонта объектов различного назначения позволяет GPGroup решать самые сложные задачи. Мы подберем и установим оборудование, отвечающее задачам клиента и особенностям помещения. Инженеры нашей компании проведут все подготовительные и монтажные работы с учетом требований СНИП и пожеланий заказчика.

Нужно ограничить доступ в здание и оптимизировать организационные процессы? Обратитесь в GPGroup и получите лучшее предложение для вашего бизнеса!

Системы контроля доступа: различные типы и руководство в формате PDF

Компоненты инфраструктуры — это те компоненты, которые зависят от инфраструктуры вашего здания для своего функционирования. Наиболее очевидные части — это замки, но есть и другие компоненты, такие как контроллер, сервер и кабели.

Наиболее очевидные части — это замки, но есть и другие компоненты, такие как контроллер, сервер и кабели.

Замки контроля доступа

Электронные замки используются для электрического отпирания двери, на которой они установлены. Обычно у них есть провод, который питает их. Некоторые замки блокируются, когда на них подается питание, в то время как другие разблокируются, когда на них подается питание.Первые известны как отказоустойчивые блокировки, а вторые — как отказоустойчивые.

Выбор того, что использовать, зависит от охраняемой зоны. Входные двери требуют наличия безотказных замков, поскольку они должны соответствовать строительным нормам и правилам пожарной безопасности, которые требуют, чтобы люди могли выйти в любое время, даже в случае отключения электроэнергии. ИТ-комнаты должны быть надежно подключены, потому что они должны оставаться запертыми в любое время, даже в случае возникновения чрезвычайной ситуации. Двери с отказоустойчивостью также должны быть оборудованы электрическими толкателями, чтобы люди могли быстро выйти в случае пожара.

Панель управления доступом (или контроллер)

Также известная как полевая панель управления доступом или интеллектуальный контроллер, панель управления доступом не видна большинству людей на объекте, потому что она установлена в ИТ-комнате или в электрике, телефоне или Коммуникационный шкаф. Причина этой меры предосторожности в том, что к ней подключены все замки. Когда действительные учетные данные представлены на дверном считывающем устройстве, панель получает запрос на разблокировку определенного реле, которое подключено к определенному дверному проводу.

Сервер контроля доступа

Каждой системе контроля доступа необходим сервер, на котором разрешения хранятся в базе данных доступа. По сути, он действует как центр или «мозг» системы контроля доступа. На самом деле это сервер, который принимает решение, должна ли дверь открываться или нет, путем сопоставления представленных учетных данных с учетными данными, разрешенными для этой двери. Сервер может быть выделенным локальным компьютером под управлением Windows или Linux, облачным сервером или даже децентрализованным сервером (когда разрешения хранятся в дверном считывающем устройстве).Сервер также отслеживает и записывает активность и события, связанные с доступом, и позволяет администраторам получать отчеты о прошлых событиях данных за определенный период времени.

Если используется локальный сервер управления доступом, обычно имеется выделенный компьютер, на котором запускается программное обеспечение доступа. Для управления им требуется, чтобы администратор был на месте. Поскольку необходимость иметь дело с несколькими локальными серверами может стать сложным для управления несколькими объектами, облачные серверы набирают популярность в этой области.

Низковольтные кабели

Кабели являются важной частью контроля доступа и могут оказаться очень дорогими при неправильной установке, поэтому их никогда не следует упускать из виду при планировании системы контроля доступа. При застройке пространства важно, чтобы все кабели были указаны, чтобы генеральный подрядчик знал, что делать. Если кабели не запланированы на этом этапе, их нужно будет добавить позже: это означает, что кто-то должен будет просверлить или прокладывать кабели во всех недавно окрашенных стенах.

Система контроля доступа; Что это такое?

На самом базовом уровне контроль доступа — это средство контроля того, кто и когда входит в место. Вступающим лицом может быть служащий, подрядчик или посетитель, они могут идти пешком, управлять транспортным средством или использовать другой вид транспорта. Местом, куда они входят, может быть, например, участок, здание, комната или шкаф.

Мы склонны называть это физическим контролем доступа, чтобы отличать его от контроля доступа, который не позволяет людям входить в виртуальные пространства — например, при входе в компьютерную сеть.И хотя одно из основных ее применений — повышение безопасности, система контроля физического доступа может предложить и многие другие преимущества. Включая повышение эффективности ваших бизнес-процессов и управления сайтом или зданием.

Что такое система контроля доступа?

Когда мы говорим о системе контроля физического доступа, мы обычно имеем в виду электронную систему безопасности. Обычно они используют идентификатор, например карту доступа, чтобы разрешить людям входить в определенные зоны.А поскольку они могут регистрировать, кто, где и когда обращался, они могут предоставить ценные данные, которые помогут вам отслеживать, как используются ваши здания и участки.

Зачем использовать систему контроля доступа вместо ключей?

Механические ключи — это простейшая форма физического контроля доступа и метод, который используют многие небольшие организации. Однако даже для небольшой компании использование механических ключей имеет ряд недостатков и ограничений, особенно по мере роста организации. Ниже приведены лишь некоторые из проблем, возникающих при использовании ключей.

- Люди теряют ключи

Если кто-то потерял ключ, вам необходимо заменить замок, чтобы убедиться, что потерянный ключ не может быть использован неправильно. Затем вам нужно раздать новые ключи всем, кому нужен доступ к этой двери. - Ключи не оставляют контрольного журнала

Вы не можете увидеть, когда и когда кто-то использовал ключ, поэтому вы не знаете, кто вошел и в какое время. - Ключи сложно управлять

Если кому-то нужно войти в разные здания и комнаты, ему понадобится большое количество ключей, которые неудобно носить с собой и использовать.Может быть сложно запомнить, какой ключ от какой двери, но помечать их — слишком большая угроза для безопасности.

Повышенный контроль и безопасность

Используя электронную систему контроля доступа, вы можете избежать недостатков использования механических клавиш, а также получить гораздо больший контроль.

Обслужит:

- У кого есть доступ

Например, вы можете разрешить автоматический доступ только сотрудникам. В то время как вы хотите, чтобы посетители и подрядчики сообщали на стойку регистрации по прибытии. - К каким дверям они имеют доступ

Возможно, вы захотите, чтобы в определенные зоны входили только некоторые люди. Например, вы хотите, чтобы в ваши лаборатории были допущены только технические специалисты. - Время, в которое они могут получить доступ

Подрядчикам и младшему персоналу может быть разрешен доступ только во время их стандартной смены, тогда как старшие сотрудники могут войти в здание в любое время. - При каких условиях им разрешен доступ

Например, вы можете настроить свою систему так, что подрядчикам будет разрешен доступ только в том случае, если она показывает, что они представили свои сертификаты.

Что дает вам еще больший контроль, так это то, что хорошая система контроля доступа позволяет вам устанавливать эти параметры для каждого человека. И вы можете быстро и легко обновить их, когда вам нужно.

Он также покажет вам, кто получил доступ, где и когда, чтобы в случае инцидента было легче определить, кто мог быть причастен.

Разнообразные идентификаторы для решений контроля доступа

Карты доступа по-прежнему являются наиболее распространенными идентификаторами, используемыми в системах контроля доступа.Вы предъявляете свою карту считывающему устройству, и, если все условия, хранящиеся в системе, соблюдены, вам разрешается войти.

Однако есть и другие варианты карт, и некоторые из них предлагают более высокий уровень безопасности.

Ключевые методы идентификации:

- Что-нибудь, что у вас есть — например, карта доступа, бейдж или другой тип идентификационной метки.

- Что-то, что вы знаете — например, PIN-код или пароль.

- Что-то, что вы есть — биометрические идентификаторы, такие как отпечаток пальца или радужная оболочка глаза.

У каждого метода идентификации есть свои плюсы и минусы, поэтому выбор метода зависит от ситуации. Например, вы можете выбрать один метод для внешних дверей, а другой — для внутренних.

Вы также можете комбинировать два метода идентификации, чтобы повысить стандарты безопасности. Это называется верификацией — вы используете первый метод для идентификации себя, а второй — для подтверждения того, что это вы. Итак, для комнаты, в которой хранятся ценные товары, вы можете попросить людей использовать свою карту доступа для идентификации, а затем попросить их ввести ПИН-код или предъявить отпечаток пальца для проверки.

Повышение эффективности за счет интеграции

Когда дело доходит до принятия решения о том, кто к чему имеет доступ, обычно задействованы различные отделы. Это может включать HR, управление объектами и ИТ, а также безопасность. Часто у каждого из этих отделов есть своя собственная система, которая работает независимо. Однако это неэффективно и может привести к ошибкам, представляющим значительный риск для безопасности.

Для оптимальной безопасности и эффективности все системы должны быть согласованы. Система контроля доступа, которая может интегрироваться с другими системами, может иметь возможность связать все вместе.

Система контроля доступа в режиме онлайн

AEOS, разработанная нами в Nedap, была первой в мире программной системой контроля доступа. Он управляется через веб-панель управления, поэтому вы можете входить в систему из любого места, чтобы контролировать и контролировать доступ. Чтобы добавить в свою систему больше функций, вы просто выбираете дополнительные опции в нашем программном обеспечении для контроля доступа.

Поскольку AEOS построен на открытых стандартах, он интегрируется с широким спектром технологий, включая видеомониторинг и биометрические считыватели.Кроме того, он обладает гибкостью и легко масштабируется, поэтому вы можете создавать и расширять свою систему контроля доступа в соответствии с вашими потребностями.

Сквозная безопасность для AEOS

Совсем недавно мы также ввели сквозную безопасность для AEOS, чтобы защитить его от угрозы кибератак. Он сочетает в себе новейшие ИТ-принципы шифрования и строгой аутентификации для обеспечения безопасной связи между всеми элементами системы. Без такой защиты система контроля доступа может стать самым слабым звеном в вашей сети, позволяя людям получить доступ к ценным активам, таким как данные компании.

Посмотрите видео, чтобы узнать больше о гибкости AEOS Access Control

Чтобы узнать больше о том, что контроль доступа может сделать для вашего бизнеса, посетите наш блог о часто упускаемых из виду преимуществах контроля доступа.

Модели контроля доступа— UHWO Cyber Security

Справочная информация —

Системы контроля доступа, считающиеся одним из важнейших активов компании, имеют большое значение.Термин «контроль доступа» относится к «контролю доступа к системным ресурсам после того, как учетные данные и личность пользователя были аутентифицированы и доступ к системе был предоставлен». Контроль доступа используется для идентификации субъекта (пользователя / человека) и для авторизации субъекта для доступа к объекту (данным / ресурсу) на основе требуемой задачи. Эти элементы управления используются для защиты ресурсов от несанкционированного доступа и устанавливаются, чтобы гарантировать, что субъекты могут получить доступ к объектам только с помощью безопасных и предварительно утвержденных методов.Три основных типа систем контроля доступа: дискреционный контроль доступа (DAC), контроль доступа на основе ролей (RBAC) и обязательный контроль доступа (MAC).

Дискреционный контроль доступа (DAC) —

DAC — это тип системы контроля доступа, который назначает права доступа на основе правил, установленных пользователями. Принцип DAC заключается в том, что субъекты могут определять, кто имеет доступ к их объектам. Модель DAC использует преимущества списков управления доступом (ACL) и таблиц возможностей.Таблицы возможностей содержат строки с «предметом» и столбцы с «объектом». Ядро безопасности в операционной системе проверяет таблицы, чтобы определить, разрешен ли доступ. Иногда субъект / программа может иметь доступ только для чтения файла; ядро безопасности гарантирует отсутствие несанкционированных изменений.

Реализация —

Эта популярная модель используется в некоторых из самых популярных операционных систем, например в файловых системах Microsoft Windows.

Рисунок 1 — https: // www.codeproject.com/Articles/10811/The-Windows-Access-Control-Model-Part-4

Управление доступом на основе ролей (RBAC) —

RBAC, также известный как недискреционный контроль доступа, используется, когда системным администраторам необходимо назначить права на основе организационных ролей, а не отдельных учетных записей пользователей в организации. Это дает организации возможность реализовать принцип «наименьших привилегий». Это дает человеку только доступ, необходимый для выполнения его работы, поскольку доступ связан с его работой.

Реализация —

СредыWindows и Linux используют нечто подобное, создавая «Группы». Каждая группа имеет индивидуальные права доступа к файлам, и каждый пользователь распределяется по группам в зависимости от их рабочей роли. RBAC назначает доступ на основе ролей. Это отличается от групп, поскольку пользователи могут принадлежать к нескольким группам, но им следует назначать только одну роль. Примеры ролей: бухгалтеры, разработчик и другие. Бухгалтер получит доступ только к тем ресурсам, которые потребуются бухгалтеру в системе.Это требует от организации постоянного пересмотра определений ролей и наличия процесса изменения ролей для разделения обязанностей. В противном случае может произойти потеря роли. Распространение ролей — это когда человека переводят на другую работу / группу, и их доступ с предыдущей работы остается за ним.

Рисунок 2 — https://www.docops.ca.com/ca-identity-governance/12-6-02-cr1/EN/getting-started/access-governance-and-rbac

Обязательный контроль доступа (MAC) —

Считается самым строгим из всех уровней систем контроля доступа.Дизайн и реализация MAC обычно используются правительством. Он использует иерархический подход для управления доступом к файлам / ресурсам. В среде MAC доступ к объектам ресурсов контролируется настройками, определенными системным администратором. Это означает, что доступ к объектам ресурсов контролируется операционной системой в зависимости от того, что системный администратор настроил в настройках. Пользователи не могут изменить контроль доступа к ресурсу. MAC использует «метки безопасности» для назначения объектов ресурсов в системе.С этими метками безопасности связаны две части информации: классификация (высокий, средний, низкий) и категория (конкретный отдел или проект — указывает «необходимость знать»). Каждой учетной записи пользователя также назначаются свойства классификации и категории. Эта система предоставляет пользователям доступ к объекту, если оба свойства совпадают. Если пользователь имеет высокую классификацию, но не входит в категорию объекта, то он не может получить доступ к объекту. MAC является наиболее безопасным средством контроля доступа, но требует значительного планирования и высокого уровня управления системой из-за постоянного обновления объектов и меток учетных записей.

Реализация —

Помимо правительственной реализации MAC, Windows Vista-8 использовала вариант MAC с так называемым обязательным контролем целостности (MIC). Этот тип системы MAC добавил уровни целостности (IL) к процессам / файлам, запущенным в сеансе входа в систему. IL представляет уровень доверия к объекту. Субъектам был присвоен уровень IL, который был присвоен их токену доступа. Уровни IL в MIC были: низкий, средний, высокий и системный. В рамках этой системы доступ к объекту был запрещен, если у пользователя не было такого же уровня доверия или выше, чем у объекта.Windows ограничила пользователя тем, что он не может записывать или удалять файлы с более высоким IL. Сначала он сравнил уровни IL, а затем перешел к проверке списков ACL, чтобы убедиться в наличии правильных разрешений. Эта система использовала системные списки ACL Windows DAC и объединила их с уровнями целостности для создания среды MAC.

Рисунок 3 — https://www.thewindowsclub.com/mandatory-integrity-control

Заключение —

Контроль доступа используется для предотвращения несанкционированного доступа к системным ресурсам.Внедряя системы контроля доступа, подходящие для вашей организации, вы можете лучше управлять своими активами. Системы контроля доступа DAC, RBAC и MAC — это модели, которые использовались для создания систем контроля доступа, обеспечивающих надежность и безопасность. Компаниям с небольшими приложениями будет проще внедрить DAC. Другие лица, обладающие строго конфиденциальной или конфиденциальной информацией, могут решить использовать системы RBAC или MAC.

Источники —

https: //www.tedsystems.com / 3-типы-контроль-доступ-какое-право-здание /

https://www.stor-guard.com/article/types-of-access-control-systems-for-effective-personnel-security-43

https://searchsecurity.techtarget.com/feature/CISSP-online-training-Inside-the-access-control-domain

https://searchsecurity.techtarget.com/definition/mandatory-access-control-MAC

https://resources.infosecinstitute.com/cissp-access-control-domain/#gref

https: // www.techotopia.com/index.php/Mandatory,_Discretionary,_Role_and_Rule_Based_Access_Control

https://searchdatacenter.techtarget.com/answer/DAC-and-MAC-safety

http://www.cs.cornell.edu/courses/cs5430/2015sp/notes/dac.php

Ограничение доступа — обзор

3.1 Соображения по поводу нормальной эксплуатации

При нормальной эксплуатации радиологическая защита обеспечивается целым рядом мер, таких как многократная локализация радиоактивных запасов, экранирование, фильтрация и очистка жидкостей и газов, дистанционное обслуживание и др. и ограничения доступа.В то время как во время эксплуатации должны быть установлены три защитных ограждения вокруг значительных запасов радиоактивности, во время технического обслуживания необходимо поддерживать два барьера.

Если посмотреть на результаты анализа последствий обычного выброса трития, можно увидеть большой запас в рассчитанных допустимых количествах выбросов. Контрольные расчеты были выполнены для ИТЭР с целью установления целевых показателей выброса на основе эффективного эквивалента дозы (ожидаемая доза за 50 лет) при вдыхании, абсорбции через кожу и проглатывании, см. Raeder [9].

В сравнительных расчетах для нормальной работы принимался выброс 3,7 × 10 12 Бк / сут HTO из дымовой трубы высотой 100 м. Дозы при вдыхании и абсорбции через кожу, рассчитанные с помощью различных кодов, варьируются от 8 до 20 мкЗв / год для наиболее облученного человека (MEI). Однако расчетные значения дозы при приеме внутрь варьируются от 3 до 92 мкЗв / год. Общая доза из-за выброса в атмосферу колеблется от 15 до 105 мкЗв / год для MEI. Эти отклонения возникают в основном из-за различных моделей поведения трития в окружающей среде и учета или пренебрежения различными эффектами, особенно при моделировании пути проглатывания.Однако представляется возможным уменьшить не только широкий разброс, но и верхние значения расчетных доз за счет улучшенного моделирования. Обратите внимание, что доза, полученная при приеме внутрь, дает наибольший вклад в общую дозу. В любом случае рекомендуется поддерживать выброс трития в атмосферу в диапазоне 1,8 × 10 12 Бк / сут (HTO) или ниже.

Для продуктов активации предполагается, что нормальные рабочие потоки будут происходить в основном из активированных продуктов коррозии / эрозии в системах охлаждения компонентов, находящихся рядом с плазмой.Контрольные расчеты, выполненные для ИТЭР [9], показывают, что проектных основ еще недостаточно для получения надежных количественных значений доз. Тем не менее, кажется, что скорость утечки и окончательный выброс радиоактивности в атмосферу должны быть небольшими, чтобы оставаться ниже заданных проектных доз, хотя предполагается, что основной вклад в общую дозу из-за нормальных атмосферных выбросов вносит тритий.

Обслуживание компонентов на судне, которое является частью нормальной эксплуатации, требует особого внимания для соответствия требованиям радиационной защиты.После короткого времени работы со всеми компонентами внутри сосуда можно будет обращаться только удаленно. Для уменьшения загрязнения тритием перед открытием вакуумного сосуда следует произвести прогрев первой стенки и дивертора. Во избежание массового загрязнения реакторного зала активированной и связанной тритием эрозионной пылью потребуются передвижные ограничивающие устройства, оборудованные инертным газом или вакуумом и имеющими возможность удаления остаточного тепла из компонента, с которым предстоит работать. Следует предусмотреть отказоустойчивую конструкцию обслуживающих устройств, чтобы избежать потери герметичности или случайного выброса радиоактивности.

Из технологии реакторов деления известно, что радиологическое облучение, особенно рабочих, достигает максимальных значений во время технического обслуживания и ремонта. Например, высокая коллективная доза возникает при ремонте или замене парогенераторов. Эти значения доз в прошлом могли быть резко снижены, однако они по-прежнему вызывают озабоченность. Правильная конструкция всей установки может способствовать минимизации радиологического облучения в процессе технического обслуживания и ремонта.

Из-за отсутствия как деталей проекта, так и процедур по эксплуатации и техническому обслуживанию термоядерного завода, облучение персонала станции до сих пор тщательно не исследовалось.С развивающейся конструкцией термоядерных машин, барьеры проницаемости трития, адекватное экранирование, контроль радиоактивности и ограничения доступа должны будут позаботиться о защите от профессионального излучения. Предполагается, что удаленное обслуживание возможно для наиболее радиоактивных зон, где уровни излучения слишком высоки для обычного практического обслуживания (более 25 мкЗв / ч).

Исследования безопасности при нормальной эксплуатации и опыт, полученный в технологии реакторов деления, позволяют сделать вывод о том, что выброс радиоактивности в окружающую среду в виде трития и продуктов активации можно удерживать ниже существующих нормативных пределов (см. [9,22, 23], для пример).

Основное беспокойство при нормальной работе вызывает внезапная потеря удержания плазмы из-за нестабильности МГД. Опыт работы с нынешними токамаками показывает, что в случае сбоя около 80% тепловой энергии плазмы может быть передано на обращенные к плазме компоненты в пределах от 0,1 до 1 мс. Ток плазмы спадает до нуля за 20 мс. Независимо от их причины, сбои в плазме обычно считаются переходными режимами работы и, следовательно, должны учитываться при проектировании. Тем не менее, последствия сбоя с точки зрения безопасности разнообразны.Сбои и убегающие электроны представляют собой возможную общую причину отказов. Они могут, например, инициировать аварию с потерей теплоносителя или усугубить последовательность событий уже существующей в компонентах, обращенных к плазме.

Очень быстрая потеря тепловой энергии плазмы приводит к локально высоким тепловым нагрузкам с плавлением поверхности и повторным затвердеванием в сочетании с радиационным повреждением материала из-за нейтронов высокой энергии. Влияние и согласование тепловых нагрузок на компоненты, обращенные к плазме, обсуждалось, например, МакГратом [24].

Спад плазменного тока вызывает внезапные изменения поля и тока в сверхпроводящих магнитах, а также вихревые токи в структурах вблизи плазмы. Эти индуцированные токи взаимодействуют с магнитными полями и создают электромагнитные нагрузки. Предварительное исследование структурных эффектов крупных разрывов плазмы показало, что на уровне деформации преобладают структурные характеристики, см. Tillack [25].

Может быть, понимание явлений разрушения плазмы будет улучшено, и устранение разрывов будет успешным, так что рассеяние тепловой энергии может быть ограничено локальными эффектами, а электромагнитные нагрузки, возникающие в результате спада тока, будут хорошо контролироваться.Это может означать, что последствия разрушения плазмы не будут включать в себя какой-либо радиологической опасности для рабочих или окружающей среды. Тем не менее, возникновение разрушения плазмы останется проблемой безопасности эксплуатации.

Что такое контроль доступа?

Контроль доступа — это метод безопасности, который регулирует, кто или что может просматривать или использовать ресурсы в вычислительной среде. Это фундаментальная концепция безопасности, которая сводит к минимуму риск для бизнеса или организации.

Существует два типа контроля доступа: физический и логический.Контроль физического доступа ограничивает доступ к кампусам, зданиям, комнатам и физическим ИТ-активам. Логический контроль доступа ограничивает подключения к компьютерным сетям, системным файлам и данным.

Для защиты объекта организации используют электронные системы контроля доступа, которые полагаются на учетные данные пользователей, считыватели карт доступа, аудит и отчеты для отслеживания доступа сотрудников к закрытым местам бизнеса и частным областям, таким как центры обработки данных. Некоторые из этих систем включают панели управления доступом для ограничения доступа в комнаты и здания, а также средства сигнализации и блокировки для предотвращения несанкционированного доступа или операций.

Системы контроля доступавыполняют идентификационную аутентификацию и авторизацию пользователей и объектов путем оценки необходимых учетных данных для входа, которые могут включать пароли, личные идентификационные номера (ПИН-коды), биометрическое сканирование, маркеры безопасности или другие факторы аутентификации. Многофакторная аутентификация ( MFA ), которая требует двух или более факторов аутентификации, часто является важной частью многоуровневой защиты для защиты систем контроля доступа.

Почему важен контроль доступа?Цель контроля доступа — минимизировать риск несанкционированного доступа к физическим и логическим системам.Контроль доступа — это фундаментальный компонент программ обеспечения соответствия требованиям безопасности, обеспечивающий наличие технологий безопасности и политик контроля доступа для защиты конфиденциальной информации, например данных клиентов. У большинства организаций есть инфраструктура и процедуры, ограничивающие доступ к сетям, компьютерным системам, приложениям, файлам и конфиденциальным данным, таким как личная информация (PII) и интеллектуальная собственность.

Системы контроля доступасложны, и управление ими в динамических ИТ-средах, включающих локальные системы и облачные сервисы, может быть затруднено.После ряда громких нарушений поставщики технологий перешли от систем единого входа (SSO) к унифицированному управлению доступом, которое предлагает средства управления доступом для локальных и облачных сред.

Как работает контроль доступаЭти меры безопасности работают, идентифицируя человека или объект, проверяя, что это лицо или приложение является тем или тем, кем оно себя называет, и авторизуя уровень доступа и набор действий, связанных с именем пользователя или адресом Интернет-протокола (IP).Службы и протоколы каталогов, включая облегченный протокол доступа к каталогам (LDAP) и язык разметки утверждений безопасности (SAML), обеспечивают средства управления доступом для аутентификации и авторизации пользователей и объектов и позволяют им подключаться к компьютерным ресурсам, таким как распределенные приложения и веб-серверы.

Организации используют разные модели управления доступом в зависимости от требований соответствия и уровней безопасности информационных технологий (ИТ), которые они пытаются защитить.

Виды СКУДОсновными моделями СКУД являются:

- Обязательный контроль доступа (MAC). Это модель безопасности, в которой права доступа регулируются центральным органом на основе нескольких уровней безопасности. Часто используемые в правительственной и военной среде классификации присваиваются системным ресурсам и операционной системе (ОС) или ядру безопасности. Он предоставляет или запрещает доступ к этим ресурсным объектам на основании уровня доступа пользователя или устройства к информационной безопасности.Например, Security Enhanced Linux (SELinux) — это реализация MAC в ОС Linux.

- Дискреционный контроль доступа (DAC). Это метод управления доступом, при котором владельцы или администраторы защищенной системы, данных или ресурса устанавливают политики, определяющие, кто или что имеет право доступа к ресурсу. Многие из этих систем позволяют администраторам ограничивать распространение прав доступа. Распространенная критика систем DAC — отсутствие централизованного управления.

- Управление доступом на основе ролей (RBAC). Это широко используемый механизм управления доступом, который ограничивает доступ к компьютерным ресурсам на основе отдельных лиц или групп с определенными бизнес-функциями — например, исполнительный уровень, уровень инженера 1 и т. Д. — а не личности отдельных пользователей. Модель безопасности на основе ролей основана на сложной структуре назначений ролей, авторизации ролей и разрешений ролей, разработанной с использованием ролевой инженерии для регулирования доступа сотрудников к системам. Системы RBAC могут использоваться для обеспечения соблюдения структур MAC и DAC.

- Контроль доступа на основе правил. Это модель безопасности, в которой системный администратор определяет правила, регулирующие доступ к объектам ресурсов. Часто эти правила основаны на таких условиях, как время суток или местоположение. Нередко использование той или иной формы как управления доступом на основе правил, так и RBAC для обеспечения соблюдения политик и процедур доступа.

- Управление доступом на основе атрибутов (ABAC). Это методология, которая управляет правами доступа путем оценки набора правил, политик и отношений с использованием атрибутов пользователей, систем и условий окружающей среды.

Контроль доступа — это процесс, интегрированный в ИТ-среду организации. Он может включать системы управления идентификацией и доступом. Эти системы предоставляют программное обеспечение для контроля доступа, базу данных пользователей и инструменты управления политиками контроля доступа, аудита и обеспечения соблюдения.

Когда пользователь добавляется в систему управления доступом, системные администраторы используют автоматизированную систему инициализации для настройки разрешений на основе структур управления доступом, должностных обязанностей и рабочих процессов.

Лучшая практика минимальных привилегий ограничивает доступ только к ресурсам, которые требуются сотрудникам для выполнения их непосредственных рабочих функций.

Проблемы контроля доступаМногие проблемы контроля доступа связаны с высокой степенью распределенности современных ИТ. Трудно отслеживать постоянно развивающиеся активы, поскольку они распределены как физически, так и логически. Некоторые конкретные примеры включают следующее:

- динамическое управление распределенными ИТ-средами;

- усталость пароля; Видимость соответствия

- за счет последовательной отчетности;

- централизация каталогов пользователей и предотвращение разрозненности приложений; и

- управление данными и прозрачность за счет согласованной отчетности.

Современные стратегии контроля доступа должны быть динамичными. Традиционные стратегии контроля доступа более статичны, поскольку большая часть вычислительных ресурсов компании находится в помещениях. Современные ИТ-среды состоят из множества облачных и гибридных реализаций, в которых активы распределяются по физическим локациям и по множеству уникальных устройств. Единое защитное ограждение, защищающее локальные активы, становится менее полезным, поскольку активы становятся более распределенными.

Для обеспечения безопасности данных организации должны проверять личность людей, поскольку используемые ими активы более временны и распределены.Сам актив говорит об отдельном пользователе меньше, чем раньше.

Организации часто борются с авторизацией вместо аутентификации. Аутентификация — это процесс подтверждения того, что человек является тем, кем он является, с помощью биометрической идентификации и MFA. Распределенный характер активов дает организациям множество возможностей для аутентификации личности.

Процесс, с которым компании борются все чаще, — это авторизация, то есть процесс предоставления людям правильного доступа к данным на основе их аутентифицированной личности.Один из примеров того, где это может не получиться, — это если человек увольняется с работы, но все еще имеет доступ к активам этой компании. Это может создать бреши в безопасности, потому что актив, который человек использует для работы — например, смартфон с программным обеспечением компании, — все еще подключен к внутренней инфраструктуре компании, но больше не отслеживается, потому что человек больше не работает в компании. . Если этот параметр не отмечен, это может вызвать проблемы для организации.

Если устройство бывшего сотрудника будет взломано, хакер может получить доступ к конфиденциальным данным компании без ведома компании, поскольку устройство больше не отображается для компании во многих отношениях, но все еще подключено к инфраструктуре компании.Хакер может изменять пароли, просматривать конфиденциальную информацию или даже продавать учетные данные сотрудников или данные потребителей в темной сети для использования другими хакерами.

Одним из решений этой проблемы является строгий мониторинг и отчетность о том, у кого есть доступ к защищенным ресурсам, чтобы при возникновении изменения его можно было немедленно идентифицировать, а списки управления доступом (ACL) и разрешения можно было обновить, чтобы отразить это изменение.

Еще одна проблема контроля доступа, которую часто упускают из виду, — это дизайн технологий контроля доступа, связанный с пользовательским интерфейсом (UX).Если конкретную технологию управления доступом сложно использовать, сотрудник может использовать ее неправильно или полностью ее обойти, что создает бреши в безопасности и несоответствия. Если приложение для создания отчетов или мониторинга сложно использовать, то сами отчеты могут быть скомпрометированы из-за ошибки сотрудника, что приведет к брешь в безопасности, поскольку о важном изменении разрешений или уязвимости безопасности не сообщалось.

Программное обеспечение для контроля доступаСуществует много типов программного обеспечения и технологий для контроля доступа, и часто несколько компонентов используются вместе для поддержания контроля доступа.Программные инструменты могут быть локальными, в облаке или их гибридом. Они могут сосредоточиться в первую очередь на внутреннем управлении доступом компании или могут сосредоточиться внешне на управлении доступом для клиентов. Вот некоторые из типов программных инструментов управления доступом:

- приложения для отчетности и мониторинга

- инструменты управления паролями

- инструменты обеспечения

- репозиториев идентификационных данных

- инструменты принудительного применения политик безопасности

Microsoft Active Directory (AD) — это один из примеров программного обеспечения, которое включает в себя большинство перечисленных выше инструментов в одном предложении.Среди других поставщиков популярных продуктов для управления идентификацией и доступом (IAM) — IBM, Idaptive и Okta.

систем контроля физического доступа | PACS

Планирование вашей системы контроля физического доступа

Перед тем, как вы начнете внедрять новую политику контроля физического доступа в вашем здании, необходимо задать несколько вопросов, чтобы определить, соответствует ли ваша текущая система вашим потребностям, а что может отсутствовать.

Каковы ваши основные проблемы безопасности?

Сколько зданий вам нужно защитить?

Есть ли у вас вспомогательные сооружения, такие как гаражи, которые нуждаются в физическом контроле доступа?

Для скольких входов и выходов потребуется физический контроль доступа?

Скольким пользователям потребуется ежедневный или временный доступ?

Есть ли у вас разные уровни доступа для размещения в вашей организации?

Какие типы учетных данных вам нужны?

Должна ли ваша система контроля физического доступа соответствовать каким-либо нормативным требованиям?

Еще одним фактором, который следует учитывать в процессе планирования физического контроля доступа, являются улучшенные функции безопасности и преимущества системы.После пандемии COVID-19 многие рабочие места остаются уязвимыми из-за того, что сотрудники работают из дома, а после того, как сотрудники возвращаются на работу, существующие системы безопасности не могут справиться с новой нормой. Выбор системы, которая имеет возможности бесконтактного доступа, такие как «волна до разблокировки», функции, помогающие отслеживать емкость, а также, например, полностью удаленный доступ для администраторов, дает вам больше гибкости и душевное спокойствие для безопасного повторного открытия вашего предприятия. Руководство по безопасности на рабочем месте COVID-19 может помочь вам определить, что нужно искать в системе контроля физического доступа, которая сделает ваше здание более безопасным и здоровым на рабочем месте.

После установки новой системы убедитесь, что ваши администраторы, поставщики ИТ-услуг и любой персонал, который будет использовать систему, хорошо разбираются в новых процедурах контроля физического доступа. Политика вашей системы контроля физического доступа, вероятно, изменится с появлением новой системы, требующей от пользователей либо загрузки нового мобильного приложения для активации мобильных учетных данных, либо передачи своих старых значков и получения новых зашифрованных учетных данных. Аналогичным образом может потребоваться дополнительное обучение для администраторов, которым потребуется добавлять и отзывать доступ для пользователей, а также на уровне пользователей, чтобы продемонстрировать, как использовать новые учетные данные.Надлежащее обучение процедурам физического контроля доступа предотвратит неправильное использование новой системы после ее установки. Кроме того, передача обновленных политик управления физическим доступом до установки поможет облегчить всем пользователям переход.

Контроль доступа — это всего лишь один из компонентов безопасности вашего рабочего места или здания, но его нельзя упускать из виду. Наличие функционирующей системы и правильной политики контроля физического доступа может смягчить нарушения, удерживая потенциальных преступников и позволяя входить только авторизованным пользователям.Используйте контрольный список аудита безопасности, чтобы убедиться, что вы делаете все необходимое для обеспечения безопасности вашего периметра и данных, а также ваших сотрудников и сотрудников.

Понимание типов систем контроля доступа

Система контроля доступаСистемы контроля доступа — это электронные системы, которые предназначены для управления через сеть, и они должны иметь доступ к сети. Система контроля доступа распознает аутентификацию и разрешает вход человека в помещение, тем самым обеспечивая полную защиту, обеспечивая безопасность системы.

Многие системы контроля доступа используют сеть для связи, и информация передается через эти сети.

Пример системы контроля доступа : Дверь может быть разблокирована с помощью считывающей карты, системы RFID или технологии биометрической системы.

Что такое система контроля доступа?

Система контроля доступа обеспечивает безопасность, давая гибкий контроль над тем, кому разрешено входить в ваше помещение.

Система контроля доступа — одна из наиболее часто используемых систем электронного контроля дверей с использованием карты или магнитной полосы, доступ к которой можно получить, проведя через считывающее устройство на двери.Эти системы контроля доступа используются в целях безопасности.

Области или организации, которым требуется высокий уровень безопасности, используют различные типы систем контроля доступа, такие как биометрические, RFID, дверные контроллеры, считыватели карт и т. Д. Каждой точкой доступа можно управлять индивидуально в соответствии с требованиями компании или организаций, где требуется высокий уровень безопасности. . Сетевая безопасность также важна, особенно в компании, которая обрабатывает конфиденциальные данные.

Архитектура системы контроля доступа

С помощью этой карты системы контроля доступа позволяют входить в помещения, ограничивая людей одной стороной от двери.В некоторых случаях системы контроля физического доступа интегрируются с электронными, ограничивая пользователей, позволяя им использовать ресурсы, ограниченные в компьютерной системе.

Биометрическая система контроля доступа:

Биометрическая система контроля доступаБиометрическая система контроля доступа — это система контроля рабочего времени с доступом по отпечаткам пальцев, которая отслеживает и записывает данные посетителей и сотрудников с помощью своего программного обеспечения доступа. Он широко используется в конфиденциальных местах, поскольку его легко установить и обеспечить высокий уровень безопасности.

Доступ по отпечатку пальцаБиометрическая система контроля доступа использует для доступа отпечаток пальца вместо карточной системы. Система контроля доступа не только разрешает въезд, но и предоставляет данные о въезде людей. Программное обеспечение учета рабочего времени может быть интегрировано с любым существующим программным обеспечением для расчета заработной платы, и оно обеспечивает автоматическую запись информации, генерируемой системой учета рабочего времени, что экономит время и ресурсы при записи. Это увеличивает производительность и прибыльность любой организации.

Бесконтактная система контроля доступа:

Бесконтактная система контроля доступа является более конфиденциальной системой контроля доступа.Он обеспечивает безопасную среду и широко используется в офисах, на фабриках, банках и т. Д. Существует около 50 видов настроек часовых поясов и 5 групп открытых дверей.

Система бесконтактного контроля доступаСистемы контроля доступа к дверям:

Контроль доступа Система открывания / закрывания дверей — компактная, недорогая, автономная. Готовый к использованию, простой в установке прибор. Любой электрик сможет установить его с электромагнитным замком, следуя простым инструкциям. Он широко используется в офисах, серверных комнатах, домах, аэропортах, обороне, центрах обработки данных и т. Д.

Системы контроля доступа в здании могут быть связаны или стандартизированы в зависимости от размера организации и различных уровней безопасности. Он подходит для дома, офиса и других приложений контроля доступа. Системы контроля доступа обычно администрируются централизованно. Помимо электронных дверных замков, существуют модели с панелями контроля доступа, магнитные дверные замки с источниками бесперебойного питания.

Система контроля доступа к дверямАдминистратор предоставляет доступ человеку с настройками, встроенными в административное программное обеспечение, и ключом, который открывает все двери в здании в системе контроля доступа к дверям, и они обновляют информацию внутри системы и каждого пользователя получая уникальную идентичность.

Характеристики:

• Обеспечивает высокий уровень безопасности

• Высокая производительность, не требует обслуживания

• Быстрая и идеальная аутентификация (менее 1 секунды)

• Снижает административные расходы.

• Дополнительные функции

с ключевыми картами работают на взаимосвязи между пластиковой картой и электронными замками контроля доступа. Он использует меньшее количество компонентов по сравнению с другими системами контроля доступа. Это показано на рисунке ниже

Системы с ключевыми картамиХарактеристики устройства чтения смарт-карт:

- Компактная конструкция, корпус из ABS

- Емкость хранения до 50000 перфораций

- До 99 терминальных сетей

- Программируемый вход / выход Настройка

- До 10 000 базы данных сотрудников может быть сохранено с именем сотрудника

- ЖК-дисплей 16X4 для даты, времени, имени сотрудника, номера карты

- Импульсный источник питания (SMPS)

- Подключение через 232 рупий, 485 рупий, TCP / IP, Модем

- Онлайн-передача данных

- Голосовые сообщения

Система контроля доступа безопасности:

Существует множество опций в системе контроля доступа безопасности, например, в системе домашней безопасности, которая может быть настроена для удовлетворения потребностей каждого человека и семьи, и они это системы охранной сигнализации, системы обнаружения пожара и угарного газа, системы видеонаблюдения ТВ, карты доступа и системы автоматизации.

Системы состоят из датчиков, расположенных в разных местах по всему дому, которые обмениваются данными с центральным блоком управления. Блок управления подключается к системе сигнализации или к автоматическому дозвонщику телефона или к Интернету для мониторинга.

Доступны как контролируемые, так и неконтролируемые системы, которые просто активируют громкую или мигающую сигнализацию, прикрепленную к дому, что дает домовладельцам ложное чувство безопасности. В контролируемой системе он подключен к круглосуточной центральной службе мониторинга, и эта служба получает сигнал злоумышленника.В дом звонят в течение нескольких секунд, и человек, который отвечает, должен назвать свое имя и код доступа, тогда как при вызове неконтролируемой системы охранной сигнализации устанавливается прямой вызов местной полиции, когда система обнаруживает злоумышленника.

Система безопасности и контроля доступаПроводная система безопасности подключается с помощью низковольтных проводов, а в беспроводной системе безопасности используются крошечные радиопередатчики, которые передают сигналы на центральный блок управления.

Устройства и программа выполняют свою работу одинаково хорошо в любое время и при любых обстоятельствах.

Устройства и программа выполняют свою работу одинаково хорошо в любое время и при любых обстоятельствах.