Системы контроля и управления доступом / Habr

Как любой театр начинается с вешалки, так и любая система информационной безопасности начинается с обеспечения физической безопасности самой информационной системы независимо от её вида, размера и стоимости.Пара слов о сути, вместо введения.

В физической безопасности термин «контроль доступа» относиться к практикам ограничения доступа к собственности, в здания или помещения, доступ к которым разрешён только для авторизованных людей. Физический контроль доступа может быть достигнут путём использования человека (охранник, вышибала или служащий в приёмной), через механические способы, такие как замки и ключи на двери, или через технологические средства, такие как системы доступа, основанные на картах доступа или биометрическая идентификация.

Очевидно, что для того, чтобы обеспечить безопасность домашней информационной системы, необходимо, по крайней мере, запирать двери на ключ перед уходом. В противном случае у вас будет только два развлечения: восстановление утерянных данных и надежда на то, что ценная для вас информация была зашифрована…

В большинстве компаний, которые используют информационные системы для работы, на входе, если не в рабочее помещение, то в здание находится специально обученный человек с надписью «охрана» или «служба безопасности» на баджике или на спине :), который обычно требует предъявить пропуск тех, кто работает в этом здании и записывает в журнал всех, кто не работает в этом здании/помещении, но по каким-то деловым вопросам должен пройти внутрь. По легенде делает он это для того, чтобы можно было в случае утери имущества быстро найти того, кто мог это сделать из посторонних. Как правило, современные офисные помещения снабжены камерами видеонаблюдения, поэтому в случае неправомерных действий посетителей их можно будет легко идентифицировать. В идеале возле каждой двери в помещение должен сидеть специально обученный охранник, сверять пропуска и записывать в журнал то кто, в какое время входил и выходил (а лучше 2 на тот случай, если одному из охранников приспичит отойти на минутку).

Если с замками всё более или менее понятно (у каждого дома входная дверь закрывается на замок, а то и несколько), то с охранниками, которые аккуратно фиксируют в журнал каждое открывание двери обычно проблемы даже не успевают возникнуть, т. к. слишком нерентабельно содержать такую прорву людей не занятных в непосредственном рабочем процессе компании, который приносит основную прибыль.

Система контроля доступа определяет то, кому разрешено входить или выходить, где им разрешено выходить или выходить, куда им разрешено выходить или выходить и когда им разрешено входить или выходить. Им в данном случае подразумевает тех, у кого есть пропуск (т.е. право доступа), тех, у кого пропуска нет, вопросы где, куда и когда входить/выходить волновать не должны.

Точками контроля доступа могут быть двери, турникеты, ворота, шлагбаумы, места на парковке, лифты или другие физические преграды, где получение доступа может быть проконтролировано электроникой. Обычно точкой контроля доступа является дверь, а доступ контролируется магнитным замком и считывателем карт.

Основной пользовательский интерфейс с системой контроля доступа – это считыватель смарткарт. Считыватель зависит от технологии смарткарт. Считыватели магнитных полос, штрих-кодов, или карт Вейганда обычно называются контактными считывателями и наиболее часто используются в магазинах и в банкоматах. Некоторые контактные считыватели требуют, чтобы карта была проведена на определённом расстоянии для того, чтобы данные можно было хорошо прочитать. Считыватели для proximity или бесконтактных смарткарт это фактически радиопередатчик. Широковещательное поле считывателя активирует карту, которая затем начинает радиопередачу со считывателем. Смарткарты с позолоченными контактами, видимыми на лицевой стороне карты, известны как контактные смарткарты и требуют таких же позолоченных контактов на считывателе для физического прикосновения к контактам карты, чтобы совершить передачу данных. Биометрические считыватели уникальны по технологическому использованию, но всегда требуют от пользователя предъявления им части своего тела, будь то прикосновение к считывателю для предъявления ему отпечатков пальцев или геометрии руки, или необходимость посмотреть в камеру для распознавания лица, сканирования радужной оболочки и сетчатки глаза, или произнесения некоторой фразы в микрофон для распознавания голоса.

Нетривиальный случай внедрения.

Конечно затевать бурную деятельность по установке системы контроля доступа в помещение 15 кв.м, в котором сидит 3 человека особого смысла не имеет.

А вот для достаточно крупной компании, у которой есть по нескольку зданий в разных городах, стоит задуматься над внедрением полноценной системы контроля доступа для того, чтобы повысить общий уровень безопасности, в том числе и информационной.

Допустим компания «имя которой для нас не слишком важно» имеет несколько региональных филиалов. Причём регионы достаточно прилично удалены друг от друга. С некоторыми регионами для связи можно использовать только спутниковый канал связи с соответствующей пропускной способностью и прочими прелестями, связанными с временной задержкой распространения сигнала, как это показано на рисунке.

В каждом филиале есть несколько крупных зданий в крупных городах. Между зданиями линии связи достаточно качественные, поэтому на следующем рисунке не отображены.

Также на рисунке указано количество считывателей смарткарт. Дело в том, что контроллеры системы контроля доступа устанавливаются исходя из количества proximity считывателей (т.е. по сути дела мощность контроллера и его цена зависит от количества считывателей карт). Для здания в минимальной комплектации обеспечения физической защиты средствами СКУД необходимо ставить считыватели на парадный и запасной входы, склад, серверное помещение, кабинет директора, кабинет информационной безопасности (по одному на каждую сторону двери, т.е. по 2 считывателя на дверь). Итого для здания нужно установить 12 считывателей в среднем, т.к. будут вариации с теми помещениями, которые желательно ограничить внутри самого здания (это может быть чистая комната, лаборатория, зал для секретных переговоров, электрическая подстанция, гараж и т.п.). Кроме того, необходимо учитывать то, что в каждом здании установлены системы охраной и пожарной сигнализации (по требованиям соответствующих органов) и система видеонаблюдения, которые по хорошему необходимо увязать с системой контроля доступа для удобства управления.

Для такой большой системы хочется сформулировать требования. Всякие детали типа «система должна поддерживать proximity считыватели и смарткарты и регистрировать в журнале события входа и выхода из помещения» расписывать тут не будем в виду их очевидности.

Остановимся на основных моментах, и бенифитах, которых хотелось бы получить в результате от использования такой системы:

• Контроль доступа

• Учёт рабочего времени

• Повышение качества охраны

• Контроль автономных объектов, на которых нет постоянно присутствующего охранного и обслуживающего персонала (АТС и энергоузлы)

• Снижение вероятности нанесения материального ущерба путём хищения.

• Документирование и возможность ретроспективы всех событий по входу/выходу в помещения

• Интеграция с текущей IT-инфраструктурой

• Интеграция с уже установленными системами охранной, пожарной сигнализации и видеонаблюдения.

• Исключение несанкционированного доступа к рабочим местам (АРМ).

• Разграниченный контроль для разных групп сотрудников

• Возможность неограниченного масштабирования системы контроля и управления доступом до межрегионального уровня

Оговорим то, чего следует избегать на начальном этапе выбора платформы системы управления доступом:

• Использование непромышленных баз данных (в таком случае возникнет проблема со специалистами, способными с этой базой работать, а так же проблема передачи данных в/из базу/базы, не говоря про своевременную установку обновлений и устранение критических уязвимостей таких систем, а с недавнего времени ещё и требования закона «о персональных данных»)

• Отсутствие интеграции с Active Directory, в которой уже есть записи обо всех сотрудниках компании (придётся дублировать информацию в базу данных СКУД, при этом возникнут трудности с гарантией непротиворечивости данных внутри различных IT систем)

• Отсутствие возможности масштабирования на все филиалы компании (если система изначально не будет поддерживать возможность такого масштабирования, то при возникновении этой задачи её решение будет невозможно без полной смены ключевого оборудования СКУД)

Дополнительные требования, связанные с масштабированием системы:

• Система должна иметь открытую архитектуру для простоты интеграции в неё других компонент

• Обеспечивать простоту масштабирования системы до межрегионального уровня

• Обеспечивать поддержку удалённых автономных объектов по тонким каналам TCP/IP (56 кбит/с)

• Использовать промышленные СУБД (Oracle или MS SQL)

• Иметь интеграцию с Active Directory

• Обеспечение возможности использования карт не только для доступа в помещение, но и для двухступенчатой авторизации пользователей.

Более или менее всем вышеперечисленным требованиям удовлетворяет система OnGuard

Более качественную картинку и полезную информацию можно посмотреть в брошюре по этой системе.

Что примечательного в данной системе (не сочтите за рекламу, просто в своё время пришлось просмотреть около полусотни различных систем контроля доступа как отечественных, так и зарубежных разработок):

Функциональные особенности и возможности:

• Открытая архитектура

• Использование готовых стандартных программных продуктов

• Централизованное управление комплексной системой безопасности

• Сохранение независимости локальных систем

• Централизованная база данных (любая реляционная на выбор заказчика)

• Использование единой идентификационной карты

• Масштабируемость до уровня крупных межрегиональных систем

• Интерфейс для работы с базами данных HR-систем

• Синхронизация данных между многочисленными базами данных через LAN/WAN

• Одновременный мониторинг событий и тревог в многочисленных регионах с одной рабочей станции

• Сегментированная архитектура баз данных

Системы, для которых имеются встроенные интерфейсы:

• Система изготовления пропусков

• Цифровые системы видеонаблюдения

• Охранная сигнализация

• Управление посетителями

• Защита информации

• Управление имуществом

• Электронная почта

• Управление кадрами

• Учет рабочего времени

Элементы комплексной системы безопасности, поддержка которых не ограничивается количественно:

• Региональные серверы

• Карты доступа

• Временные зоны

• Станции мониторинга

• Уровни доступа

• Релейные выходы

+ Интеграция с Active Directory и другими IT системами через программное обеспечение собственной разработки под названием OpenIT.

Самый последний пункт он наиболее важный, т.к. большинство подобных систем не имеют интеграции с Active Directory, а зря, ибо это большой плюс для больших компаний. Многие системы хорошо интегрируют в себя системы видеонаблюдения и сигнализации, OnGuard тоже может быть объединена с системами охранной и пожарной сигнализации и системой видеонаблюдения.

Попробуем сравнить две системы.

Давайте по нескольким критериям сравним систему от Lenel Systems с наиболее популярной системой контроля доступа отечественного производства Perco. Будем сравнивать самые продвинутые версии обоих производителей:

Что можно сказать по результатам сравнения. Разработчикам Perco нужно работать над системой. Для тех, кто захочет использовать систему контроля доступа от Perco для того, чтобы закрыть более одной двери или турникета для реально работающего предприятия, в котором больше 300 сотрудников, будет иметь возможность испытать на себе некоторые прелести закрытых проприетарных систем и качество технического сопровождения программного обеспечения отечественных производителей.

На этом остановимся на негативных отзывах.

Посмотрим теперь на плюсы, которые даёт использование системой промышленной СУБД (Oracle или MS SQL) и интеграция с Active Directory. Во первых, такую систему можно будет легко интегрировать с существующими системами кадрового учёта. Во вторых можно использовать немножко модифицированную карточку доступа для организации двухфакторной аутентификации пользователей на рабочей станции таким образом принуждая пользователя блокировать рабочую станцию перед покиданием помещения даже на несколько минут. В третьих, раз уж система будет взаимодействовать с Active Directory, то те же карточки можно использовать, скажем, для того, чтобы оплачивать обеды в кафетерии и не нагребать по карманам мелочь. Можно кончено использовать и обычнее банковские карточки для такого случая, но гораздо интереснее сделать сопряжение с программой бухгалтерского учёта и харчеваться в счёт зарплаты (тем более, что предприятие, таким образом, может несколько снизить налоговые отчисления).

Выведение.

В общем, если вы решили установить систему контроля доступа, то помните, что простой учёт рабочего времени может обеспечить и бабушка-вахтёр, которая будет аккуратно записывать время прихода и ухода человека. А для создания удобной в использовании и администрировании системы, обеспечивающей автоматический контроль доступа для каждого работника по индивидуальной схеме, сопряжённой с системами охранной сигнализации в видеонаблюдения, которая может в дальнейшем быть расширена на несколько зданий без изменения оборудования лучше подыскать что-нибудь с открытой архитектурой, промышленными СУБД и интеграцией с Active Directory. И самое главное не давайте отделу кадров слишком большие полномочия по работе с этой системой, иначе они превратят её в инструмент шантажа сотрудников за опоздания и отсутствие на рабочем месте.

Система контроля и управления доступом — Состав СКУД

Автор Исхаков Максим На чтение 11 мин. Просмотров 734 Опубликовано

Системы контроля и управления доступом прочно вошли в нашу жизнь от частных домов до предприятий, располагающихся на огромных площадях. На текущий момент на рынке представлено множество СКУД.

СКУД – Система контроля и управления доступом (Physical Access Control System) – специализированный комплекс устройств, решающих контрольно пропускные задачи: пропуск и регистрация разрешенного человека, блокировка прохода постороннему.

От маленьких систем управляющих одной дверью, до гигантских систем, включающих в себя систему учета рабочего времени, бюро пропусков, видеофиксацию проходов, систему домофонов и многое другое. Кроме этого разнообразие систем различных производителей удовлетворяют практически любые пожелания и требования потребителей. Мы намеренно не будем заострять внимание на оборудовании конкретных производителей, так как любые сложные технические системы имеют, как достоинства, так и недостатки. В нашу задачу входит понять в общем виде, что такое система контроля и управления доступом.

С чего начать?

По тем или иным причинам вы решили, что вам необходима система контроля доступа. Например, шеф вам дал задание, что пора на предприятии сделать все как у людей, чтоб все проходили по карточкам. А возможно вы сами себе начальник и вам кажется, что чего-то не хватает в вашем уютном доме за городом. Варианты могут быть разные, но необходимо начинать с главного вопроса, что мы мы хотим от системы? А для этого необходимо понимать, что входит в ее состав и как это работает. Для этого я постараюсь не нагружать статью не нужными техническими терминами. Но прежде чем начинать рассказ о СКУД в общем, мы поймем из чего она состоит.

Состав СКУД

Как и любое предприятие, состоит из отдельных единиц людей, так и система управления доступом состоит из отдельных единиц “точек прохода”.

“Точка прохода” – это основа всей СКУД. Так что рассмотрение данной системы начнем с самой маленькой единицы.

Что же такое “точка прохода”? Это дверь, турникет, шлагбаум, а может быть шлюзовая кабина, то есть физическое препятствие, которое ограничивает перемещение человека, техники, автомобилей в какое-то определённое место. Разберемся что же может быть использовано для ограничения доступа.

Дверь. Это может быть металлическая или любая другая дверь, которая может закрываться как на ключ, так и для запирания могут использоваться специальные устройства, управляемые дистанционно.

Турникет. наверное, мало тех кто не сталкивался с таким чудом инженерной мысли, как турникет. Они могут быть, как обычные триподы то есть перекрывать перекладинами проход, так и могут быть полноростовыми металлическими конструкциями, которые затрудняют проникновение через верх или низ. Ниже можете видеть фотографии данных устройств.

Шлюзовая кабина – это специальное устройство, которое пропускает посетителей по одному человеку и на момент проведение проверки доступа изолирует его от внешней среды. Так же особенностью шлюзовых кабин является, то что одновременно может быть открыта только одна дверь либо вход, либо выход.

Шлагбаум достаточно распространенное устройство, которое с помощью перекладины ограничивает движение транспорта в ту или иную зону.

Ворота. На рынке представлено множество вариантов ворот с электрическими приводами, с помощью которых можно организовать работу системы контроля доступа.

Противотаранные устройства – это специальные препятствия, которые с помощью механических приводов и электрических сигналов выдвигаются для остановки движущегося транспорта. Бывают как щитки, которые поднимаются с помощью гидравлических или электрических приводов, так и более эстетичные решения в виде столбиков, которые устанавливаются на въезде перед охраняемой территорией.

Естественно выбор не ограничивается только подобными устройствами, но упомянутые выше решения являются наиболее популярными. На этом обзор по механической части пока завершим.

Таинство управления

Наличие двери, турникета или любого вышеописанного устройства это еще не контроль управления доступом. Для того, чтобы получить возможность контролировать данное устройство на предмет прохода его надо дополнить. И это дополнение мы рассмотрим на примере двери оборудованной СКУД.

Рассмотрим состав системы:

1. Для того чтоб дверь была закрыта и открывалась дистанционно, используется замок с электрическим управлением. Это может быть электромагнитный замок. Защелка. Привод.

2. Чтоб обеспечить контроль открытия-закрытия, то есть фиксацию прохода через дверь. Для этого используются магнитно-контактные извещатели ( как видно из названия это специальный датчик состоящий из магнита устанавливаемого на двери или врезаемого в тело полотна двери и чувствительного элемента, который устанавливается на косяк или так же врезается в тело косяка двери). В некоторых случаях установка таких датчиков не возможна соответственно используются другие способы контроля, как пример механические концевые выключатели.

3. Для прохода через дверь могут использоваться различные ключи. Соответственно для данных ключей необходимы свои устройства, которые умеют читать код с ключа, и передавать его в контроллер. Кстати как вариант могут использоваться кодовые панели и цифровой код.

На рынке представлены различные ключи от самых простых, которые называются “Touch memory” или простым языком “Таблетки” так и карточки, беспроводные брелки. Существуют системы, которые в качестве ключа могут использовать биометрические параметры (это системы определяющие отпечатки пальцев или другие физические параметры человека), так же могут использовать считыватели штрих-кодов, которые печатаются с помощью бюро пропусков или ответственным по пропускному режиму.

4. Для выхода из помещения может использоваться кнопка , как показано на рисунке или если необходимо контролировать вход-выход из помещения используется считыватели с обоих сторон “точки прохода”.

5. Всем этим управляет контроллер. Рынок нам предоставляет все богатство выбора контроллеров от самых простых, которые умеют управлять только одной дверью и не передают информацию о людях, которые проходили в помещение. Так и целые системы умеющие управлять не только дверью, но и инженерным оборудованием и умеющие передавать и собирать информацию о людях входивших так и выходивших из помещения, а так же о времени их пребывания в конкретном месте.

6. Кроме этого важная часть данной системы это связь системы контроля доступа с противопожарными системами для разблокировки при пожаре для обеспечения эвакуации людей.

7. Ну и самое последнее это блок питания он должен обеспечивать бесперебойную работу системы и при пропадании питания обеспечивать работу запорного устройства.

Выше мы рассмотрели необходимое оборудование для обеспечения одной “точки прохода”. Теперь рассмотрим какие бывают еще “точки прохода”. Так же мы рассматривали типы преград используемых наравне с дверями. Основные отличия от дверей заключаются в следующем:

- Исполнительное устройство механизм, который управляет преградой как правило уже встроен производителем в данные типы преград. То есть в отличие от дверей в замке необходимости нет. Он уже предусмотрен самой конструкцией преграды.

- Как правило производитель предусматривает наличие концевых выключателей в механизмах преграды, что снимает необходимость установки дополнительного контакта, который контролировал бы открытие и закрытие преграды.

- Для управления данными видами преград все равно необходимо устанавливать считыватели ключей, а так же контролер “точек прохода” для управления механизмом преграды.

Соединяем все вместе

Выше мы рассматривали контроллер точки доступа, которые работает в автономном режиме. Такой контроллер фактически выполняет функцию механического замка, не передавая и не собирая информацию о людях, которые проходили через “точку прохода”. Для того, чтобы собрать информацию о проходах и времени присутствия в помещениях необходимо, чтобы контроллер умел передавать информацию в центральное устройство, которое собирает и умеет отображать информацию о проходах.

В качестве центрального устройства используются либо пульты, либо рабочее место с компьютером или сервер. В качестве каналов связи могут выступать, как проводные сети связи, использующие различные протоколы например Ethernet (компьютерная сеть) или беспроводные WiFi, ZeegBee (промышленный беспроводной стандарт). Теперь мы можем рассмотреть структуру системы в целом.

Схема типовая и не отражает всех возможностей системы контроля и управления доступом. Так, например, она может быть дополнена дополнительными рабочими местами для начальника службы охраны, бюро пропусков, сервером на котором собирается информация об учете рабочего времени. Так же существует возможность объединения нескольких систем, например, систем пожарной безопасности, видеонаблюдения и так далее, о чем я расскажу ниже. А пока разберемся как нам выбрать центральное устройство.

От центрального устройства зависит набор возможностей. Один из вариантов построения системы СКУД, это использование в качестве центрального устройства пульта управления. Пульт, как правило это специальное устройство, которое собирает и расшифровывает информацию о событиях, происходящих в системе. Как правило данные технические устройства ограничены в функционале и предназначены для построения не больших систем, или в качестве резервной системы для дублирования работы сервера, так как бывает очень сложно скопировать информацию о проходах, через “точки доступа” не говоря о сборе информации об учете рабочего времени. Так же как правило достаточно сложно организовать работу бюро пропусков в таком варианте. Хотя существуют системы в качестве пульта в которых используются панельные промышленные компьютеры (это почти тоже такой же компьютер, как обычный только корпус у него представляет панель и в качестве клавиатуры и мыши используются сенсорные дисплеи).

В качестве центрального устройства может использоваться компьютер или сервер (сервера рассчитаны работу в режиме 24 часа в сутки семь дней в неделю). Обычное такое решение дает возможности гибкого управления системой. То есть на базе компьютера достаточно просто организуется бюро пропусков, так же легко можно получать информацию об учете рабочего времени. Кроме этого легко отслеживаются люди, которые проходили в толпе и не подносили ключи к считывателям. Так же как правило информация на автоматизированных рабочих местах представлена в более удобном виде нежели в системах, основанных на пультах управления.

На видео: СКУД промышленного предприятия: определение состава центральных контроллеров

Подведем итог….

В общем система управления и контроля доступом представляет из себя набор “Точек прохода” и возможно какое-либо центральное устройство в зависимости от того, какой функционал требуется от системы. Теперь рассмотрим какие дополнительные возможности может нам предоставить система контроля доступа.

СКУД, как и любая инженерная система умеет обмениваться информацией с другими системами, тем или иным способом.

- Объединение системы управления и контроля доступа с системами пожарной безопасности. Это делается для того, чтобы обеспечить своевременную эвакуацию людей при пожаре или при возникновении какой-либо нештатной ситуации, при которой необходимо максимально быстро эвакуировать людей из здания.

- Использование системы видеонаблюдения для сбора информации о проходящих через “точки прохода”. Можно использовать построенную определенным образом систему видеонаблюдения для сбора визуальной информации (фотографий, видео роликов) о проходящих через точку прохода людях или транспорте проезжающим через шлагбаум. Так же при объединении системы видеонаблюдения с системой контроля доступа возможно создания системы видеоаналитики, при помощи которой определяются номера въезжающих машин, и с помощью данной информации разрешают или запрещают въезд на территорию.

- Так же часто контроллеры управляющие “точками прохода” могут использоваться для охраны помещений. То есть при уходе хозяина контроллер может контролировать помещение на предмет проникновения злоумышленников путем взлома и так далее.

- Управление инженерными сетями может осуществляться при объединении систем автоматики со СКУД. Как пример при уходе хозяина в помещении выключаться свет или даже снижается интенсивность вентиляции или наоборот включается режим “проветривания” (когда система вентиляции начинает работать в более интенсивном режиме). А при возвращении хозяина обратно в помещение все настройки приходят в исходное состояние. Так же можно привести пример включение света, перевод системы вентиляции в интенсивный режим при заезде автомобиля в гаража или на стоянку.

- Кроме всего выше описанного можно использовать систему контроля доступа для учета рабочего времени. Это означает то, что СКУД может контролировать время прихода и ухода сотрудника с работы и по итогам сбора данной информации выводить ежемесячный отчет о том сколько сотрудник провел “реальных” часов на рабочем месте.

- Бюро пропусков – это отдельное рабочее место у ответственного за доступ на территорию предприятия, с помощью которого он может выдавать ключи, как временные, так и постоянные. При этом для посетителей возможно организация сбора одноразовых ключей.

Система домофонов

Домофон – это переговорное устройство, служащее для обеспечения безопасности жилых и рабочих помещений. Позволяет человеку, находящемуся внутри здания, без непосредственного контакта с лицом, желающим попасть на объект, разрешить или запретить проход.

Домофоны бывают малоабонентские и многоабонентские. Малоабонентские домофоны как правило используются в частных домах, всевозможных местах, когда есть небольшое количество абонентов. Многоабонентские системы устанавливаются в многоквартирных домах или в тех местах, когда большое количество вызываемых абонентов. Так же домофоны подразделяются на аудиодомофоны и видеодомофоны. Видеодомофоны помимо голосовой связи позволяют видеть собеседника.

Дополнительные возможности.

Домофония может быть объединена с другими инженерными системами.

- При объединении с видеонаблюдением есть возможность видеоконтроля с других точек просмотра.

- При объединении с системой пожарной безопасности позволяет разблокировать дверь по команде из системы.

- Если использовать с системой СКУД можно отслеживать, когда и кем был предоставлен доступ.

- Так же при использовании совместно с телефонной станцией позволяет разговаривать и предоставлять доступ через обычный телефон.

Заключение

Как видим возможны любые конфигурации систем контроля и управления доступом. И вам как заказчику решать, что вы хотите получить от системы, будь то одна дверь или может быть множество дверей с возможностью учета рабочего времени.

На видео: Проектирование СКУД бизнес-центра: определение состава центральных контроллеров

Разновидности систем контроля и управления доступом

Ключевые слова: СКУД, безопасность, угроза, потери, конфиденциальность, целостность, доступность, угроза, уязвимость безопасности, риск.

Современные ИТ (информационные технологии), которые позволяют получать, хранить, обрабатывать, и передавать информацию способствуют появлению опасности раскрытия, потери и искажения информации. Поэтому информационная безопасность является одной из ведущих направлений развития ИТ. Ниже приведены некоторые определения, связанные с защитой информации и информационной безопасностью, согласно ГОСТ Р 50922–2006 [1, с. 3].

Информационная безопасность предприятия — это комплекс мер, которые обеспечивают целостность, конфиденциальность и доступность предприятия. Конфиденциальность — свойство информации, заключающееся в гарантированности разграничения доступа лиц, не имеющих доступа обладать данной информацией. Целостность — свойство информации, заключающееся в гарантированности изменения информации только лицами, которые имеют доступ к данному действию. Доступность — свойство информации, заключающееся в гарантированности своевременного получения информации лицами, имеющими доступ к ней.

Одной из важнейших задач для владельца организации является безопасность самого предприятия и его работников. Безопасность — это состояние защищенности объекта, на которую направлена внешняя или внутренняя угроза. Угроза — это совокупность условий и факторов, создающих вероятность нарушения ИБ предприятия, которое ведут к негативным последствиям, например, материального ущерба. Для предотвращения угроз необходимо избавиться от уязвимостей безопасности предприятия. Уязвимость безопасности — это возможность реализации угроз безопасности, слабое место в информационной системе предприятия. Если угроза соответствует уязвимости, то появляется риск. Риск — это вероятность реализации угроз, совмещенная с величиной потерь. Также под риском понимают оценку вероятных угроз и предполагаемых потерь.

Система контроля и управления доступом — СКУД — это совокупность программно-аппаратных (программно-технических) средств, главой задачей которых является ограничение/разграничение и контроль доступа на территорию объекта (или отдельные ее участки) людей (или транспорта). Установка на объекте системы контроля и управления доступом позволит повысить уровень безопасности предприятия с помощью автоматизированного контроля, который может исключить нарушения, связанные с человеческим фактором. Таким образом СКУД обеспечивает целостность, доступность и конфиденциальность информации, находящейся на территории контролируемого объекта, а также предотвращает риски и угрозу, устраняет уязвимости безопасности.

Не стоит забывать, что полностью автоматизированных систем не бывает, и СКУД не является исключением. Система контроля и управления доступом только повышает уровень безопасности на объекте, но никак не исключает контроль со стороны человека.

Система контроля и управления доступом позволяет решить множество задач, а именно:

– ограничение доступа посторонних лиц на территорию объекта или отдельные ее участки;

– учет лиц, прошедших на территорию, участок территории, с отслеживанием даты и времени прохода;

– возможность разграничение доступа сотрудников;

– автоматический контроль трудовой деятельности сотрудника;

– создание электронных журналов, фиксирующих все нештатные ситуации и связанные с ними данные, для дальнейшего анализа уязвимости системы и предотвращения повтора нарушений;

– автоматизация учета и выдачи постоянных и временных пропусков, хранение полной информации о владельцах в базе данных системы.

Установкой СКУД на объекте имеет множество преимуществ, а именно:

– отсутствие ошибок, связанных с человеческим фактором, СКУД выполняет свои задачи вне зависимости от обстоятельств;

– работает 24 часа в сутки, не имеет таких потребностей, присущих человеку, как отдых, усталость, невнимательность и т. д.;

– экономия затрат на содержание большого штата работников в виде охраны или вахты;

– контроль всей системы на пульте одного оператора;

– возможность автоматического принятия решений при возникновении нештатной ситуации;

– возможность повышения трудовой дисциплины, отслеживание движения персонала. Внедрение системы повышает дисциплину сотрудников;

– возможность интеграции в другие системы, например, в охранно-пожарную систему, систему бухгалтерского учета и т. д.

Разновидности СКУД. Выбор СКУД усложняется с ростом их разнообразия. На сегодняшний день на рынке представлено множество вариантов реализаций СКУД, от разных производителей в разных ценовых категориях. Прежде всего, при выборе СКУД, нужно учесть задачи, решаемые данной системой, стоимость реализации и обоснованность затрат.

Системы контроля управления доступом разделяют на три основных типа, в зависимости от способа решения задач: автономные, сетевые, а также интегрированные [2].

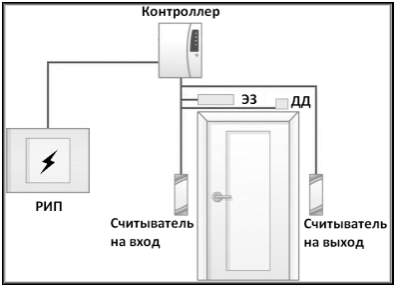

Автономные СКУД — это системы, управляемые с помощью автономного контроллера, не связанного с другими устройствами контроля доступа. Данный вид СКУД подходит для контроля за одним или несколькими помещениями, объединенными общим предназначением, например, магазин или частный офис. Рассмотрим пример автономной системы, представленной на рисунке 1.

Рис. 1. Автономная СКУД

Основными элементами данной системы являются: считыватель, контроллер, электронный замок (ЭЗ), датчик двери (ДД), резервный источник (РИП), кнопка управления для выхода.

Автономные системы наиболее просты в установке и обслуживании, не требуют создания разветвленной сети и больших монтажных работ при установке, что значительно уменьшает расходы на реализацию данной системы.

Сетевые СКУД — это системы, оснащённые более высоким потенциалом, по сравнению с автономными. Сетевые СКУД обеспечивают защиту на более значительных по размеру территорий. В такой системе точкой доступа служит преграждающее сооружение в виде турникета, шлагбаума, ворот. Основными элементами данной системы являются: считыватель, контроллер, электронный замок (ЭЗ), датчик двери (ДД), турникета, шлагбаума, источник питания, рабочее место администратора СКУД.

Чаще всего в сетевой СКУД имеется не один, а несколько контроллеров, которые взаимосвязаны и подключаются к одной линии, которая ведет к администратору СКУД.

Данный вид СКУД имеет значительно больше преимуществ, по сравнению с автономной. Система позволяет организовывать учет рабочего времени, имеет возможность разграничения доступа на всей территории охраняемого объекта, временно ограничить или разрешить доступ, внедрить на территорию предприятия множество идентификаторов разного уровня и т. д.

На основе сетевых СКУД возможна организация интегрированной системы безопасности (ИСБ), предназначены для комплексного обеспечения безопасности. Данная система имеет возможность внедрения в СКУД аппаратных решений разных брендов, имеется возможность интеграции СКУД с охранно-пожарными системами и телевизионными системами видеонаблюдения. Также такая СКУД позволяет организовывать различные рабочие места, на основе программного обеспечения, например, создать рабочие места для сотрудников бухгалтерии (для доступа к данным посещаемости сотрудника), для сотрудников отдела кадров (для возможности создания пользователей системы, таких как новый сотрудник предприятия) и так далее. Наилучшим решением при создании данной системы будет выбор элементов одного производителя.

Вывод: для надежной защиты информации на объекте используют различные СКУД. Учитывая современные тенденции развития систем контроля и управления доступа, наилучшим решением является установка интегрированной СКУД на объект, так как она позволяет интегрировать систему видеонаблюдения, а также возможность интеграции с охранно-пожарной системой, системой бухгалтерского учета, организация автоматизированного рабочего места администратора СКУД.

Литература:

- ГОСТ Р 50922–2006 Защита информации. Основные термины и определения. — М.: Стандартинформ, 2008. — 12 с.

- ГОСТ Р 51241–2008 Средства и системы контроля и управления доступом. Классификация. Общие технические требования. Методы испытаний. — М.: Стандартинформ, 2009. — 32 с.

Основные термины (генерируются автоматически): система, система контроля, возможность интеграции, свойство информации, уязвимость безопасности, охранно-пожарная система, наилучшее решение, информационная безопасность, бухгалтерский учет, датчик двери.

Права доступа — Википедия

Материал из Википедии — свободной энциклопедии

Права доступа — совокупность правил, регламентирующих порядок и условия доступа субъекта к объектам информационной системы (информации, её носителям, процессам и другим ресурсам) установленных правовыми документами или собственником, владельцем информации.

Права доступа определяют набор действий (например, чтение, запись, выполнение), разрешённых для выполнения субъектам (например, пользователям системы) над объектами данных. Для этого требуется некая система для предоставления субъектам различных прав доступа к объектам. Это система разграничения доступа субъектов к объектам, которая рассматривается в качестве главного средства защиты от несанкционированного доступа к информации или порче самой системы.[1]

Функции системы разграничения доступа[править | править код]

- реализация правил разграничения доступа (ПРД) субъектов и их процессов к данным;

- реализация ПРД субъектов и их процессов к устройствам создания твёрдых копий;

- изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов;

- управление потоками данных с целью предотвращения записи данных на носители несоответствующего грифа;

- реализация правил обмена данными между субъектами для АС и СВТ, построенных по сетевым принципам.

Кроме того, вышеуказанный руководящий документ предусматривает наличие обеспечивающих средств для СРД, которые выполняют следующие функции:

- идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта;

- регистрацию действий субъекта и его процесса;

- предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов;

- реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД;

- тестирование;

- очистку оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными;

- учёт выходных печатных и графических форм и твёрдых копий в АС;

- контроль целостности программной и информационной части как СРД, так и обеспечивающих её средств.

Основные принципы контроля доступа в средства вычислительной техники (СВТ)[править | править код]

Избирательный принцип контроля доступа[править | править код]

Комплекс средств защиты (КСЗ) должен контролировать доступ наименованных субъектов (пользователей) к наименованным объектам (файлам, программам, томам и т. д.).

Для каждой пары (субъект — объект) в СВТ должно быть задано явное и недвусмысленное перечисление допустимых типов доступа (читать, писать и т. д.), то есть тех типов доступа, которые являются санкционированными для данного субъекта (индивида или группы индивидов) к данному ресурсу СВТ (объекту).

Контроль доступа должен быть применим к каждому объекту и каждому субъекту (индивиду или группе равноправных индивидов).

Механизм, реализующий дискреционный принцип контроля доступа, должен предусматривать возможности санкционированного изменения ПРД, в том числе возможность санкционированного изменения списка пользователей СВТ и списка защищаемых объектов.

Права изменять ПРД должны предоставляться выделенным субъектам (администрации, службе безопасности и т. д.).

Мандатный принцип контроля доступа[править | править код]

Для реализации этого принципа каждому субъекту и каждому объекту должны сопоставляться классификационные метки, отражающие место данного субъекта (объекта) в соответствующей иерархии. Посредством этих меток субъектам и объектам должны назначаться классификационные уровни (уровни уязвимости, категории секретности и т. п.), являющиеся комбинациями иерархических и неиерархических категорий. Данные метки должны служить основой мандатного принципа разграничения доступа.

КСЗ при вводе новых данных в систему должен запрашивать и получать от санкционированного пользователя классификационные метки этих данных. При санкционированном занесении в список пользователей нового субъекта должно осуществляться сопоставление ему классификационных меток. Внешние классификационные метки (субъектов, объектов) должны точно соответствовать внутренним меткам (внутри КСЗ).

КСЗ должен реализовывать мандатный принцип контроля доступа применительно ко всем объектам при явном и скрытом доступе со стороны любого из субъектов:

- субъект может читать объект, только если иерархическая классификация в классификационном уровне субъекта не меньше, чем иерархическая классификация в классификационном уровне объекта, и неиерархические категории в классификационном уровне субъекта включают в себя все иерархические категории в классификационном уровне объекта;

- субъект осуществляет запись в объект, только если классификационный уровень субъекта в иерархической классификации не больше, чем классификационный уровень объекта в иерархической классификации, и все иерархические категории в классификационном уровне субъекта включаются в неиерархические категории в классификационном уровне объекта.

Реализация мандатных ПРД должна предусматривать возможности сопровождения: изменения классификационных уровней субъектов и объектов специально выделенными субъектами.

В СВТ должен быть реализован диспетчер доступа, то есть средство, осуществляющее перехват всех обращений субъектов к объектам, а также разграничение доступа в соответствии с заданным принципом разграничения доступа. При этом решение о санкционированности запроса на доступ должно приниматься только при одновременном разрешении его и дискреционными, и мандатными ПРД. Таким образом, должен контролироваться не только единичный акт доступа, но и потоки информации.

Программы для ограничения доступа к файлам и настройкам ОС

Несмотря на то, что в составе Windows есть инструменты для ограничения доступа, на практике оказывается, что они не слишком удобны, причем в самых заурядных ситуациях. Достаточно упомянуть такие простые примеры, как установка пароля на директорию или запрет на открытие Панели управления.

Можно отметить, что в Windows 8, по сравнению с предшествующей ей Windows 7, был усовершенствован родительский контроль. Сейчас с ним можно ознакомиться в разделе «Семейная безопасность» Панели управления. Фильтр имеет следующие возможности:

- Фильтрация посещения веб-сайтов

- Ограничения по времени

- Ограничения на Магазин Windows и игры

- Ограничения на приложения

- Просмотр статистики активности пользователей

Из перечисленного ясно, что даже эти функции помогут администратору компьютера решить многие частные моменты. Поэтому далее пойдет речь о небольших программах, которые позволяют ограничить доступ к информации и системным разделам в дополнение к стандартным инструментам управления ОС Windows.

Security Administrator

Домашняя страница: http://www.softheap.com/secagent.html

Лицензия: Shareware ($69)

Security Administrator

Программа Security Administrator напоминает типичный системный твикер, но только с акцентом на системную безопасность. Каждая из опций отвечает за определенное ограничение, поэтому общее древо настроек так и называется — «Restrictions». Оно делится на 2 раздела: общие (Common Restrictions) и пользовательские ограничения (User Restrictions).

В первой секции — параметры и подразделы, которые касаются всех пользователей системы. К ним относятся загрузка и вход в систему, сеть, Проводник, собственно Интернет, система, Панель управления и другие. Условно их можно разделить на ограничения онлайн- и офлайн-доступа, но разработчики особо сложной разбивки по вкладкам не рассмотрели. По сути, достаточно и того, что каждый «твик» имеет описание: какое влияние на безопасность оказывает та или иная опция.

Во втором разделе, User Restrictions, можно настроить доступ для каждого пользователя Windows индивидуально. В список ограничений входят разделы Панели управления, элементы интерфейса, кнопки, горячие клавиши, съемные носители и др.

Предусмотрен экспорт настроек в отдельный файл, чтобы его можно было применить, например, на других системных конфигурациях. В программу встроен агент для слежения за активностью пользователей. Файлы журнала помогут администратору проследить потенциально опасные действия пользователя и принять соответствующие решения. Доступ к Security Administrator можно защитить паролем — в далее рассматриваемых программах это опция также имеется де факто.

Из недостатков — небольшой список программ, для которых можно применить ограничения: Media Player, MS Office и т. п. Популярных и потенциально опасных приложений намного больше. Усложняет работу отсутствие актуальной для Windows 8 версии и локализации — это как раз тот вариант, когда сложно обходиться без начальных знаний английского.

Таким образом, программа предназначена как для ограничения доступа, так и для гибкой настройки параметров безопасности ОС.

WinLock

Домашняя страница: http://www.crystaloffice.com/winlock/

Лицензия: trialware ($23,95)

WinLock

В WinLock нет распределения настроек на общие и пользовательские, вместо этого имеются разделы «Общие», «Система», «Интернет». В сумме, возможностей меньше, чем предлагает Security Administrator, но такая логика делает работу с программой более удобной.

К системным настройкам относятся ограничения элементов Рабочего стола, Проводника, меню «Пуск» и им подобных. Также можно установить запрет на определеные горячие клавиши и всевозможные меню. Если интересуют только эти аспекты ограничений — ниже см. программу Deskman.

Ограничения функций Интернета представлены весьма поверхностно. Они заменяют один из компонентов Семейной безопасности: блокировка доступа к сайтам. Безусловно, любой файрволл по этой части будет оптимальным решением. Отсутствие же возможности хотя бы задать маску для веб-узлов делает данный раздел WinLock маловажным для опытного пользователя.

Кроме названных разделов, следует упомянуть «Доступ», где доступно управление приложенями. Любую программу легко занести в черный список по названию либо ручным добавлением.

В разделы «Файлы» и «Папки» можно поместить данные, которые необходимо скрыть от других пользователей. Пожалуй, не хватает парольной защиты доступа (для этого нужно обратиться к помощи других программ, см. ниже).

WinGuard

Домашняя страница: http://www.winguardpro.com

Лицензия: freeware

WinGuard

WinGuard можно использовать для блокировки приложений и разделов Windows, а также для шифрования данных. Программа распространяется в двух редакциях — бесплатной и Advanced. Функциональные отличия между ними невелики — несколько опций в одноименной вкладке «Advanced». Среди них отключение Internet Explorer, Проводника, процесса установки, записи файлов на USB.

Контроль над запуском приложений осуществляется во вкладке «Task Lock». Если нужной программы нет в списке, ее можно добавить самостоятельно, указав название в заголовке либо выбрав из списка открытых в данный момент приложений (аналогично WinLock). Если же сравнивать функцию блокировки с Security Administrator, в случае с WinGuard можно отключить ограничения для администраторского аккаунта. Однако настроить черный список приложений для каждого пользователя нельзя.

Шифрование доступно посредством раздела Encryption. Реализован пользовательский интерфейс неудобно: нельзя составить список для обработки, нет контекстного меню. Все, что нужно сделать — это указать директорию, которая будет являться и исходной, и конечной. Все содержащиеся файлы будут зашифрованы в 128-битный AES (Advanced Encryption Standard). Аналогичным образом производится расшифровка.

Таким образом, функциональность достаточно бедная, даже если взять во внимание платную версию.

Advanced Folder Encryption

Домашняя страница: http://www.kakasoft.com/advanced-folder-lock/

Лицензия: shareware ($34,95)

Advanced Folder Encryption

Еще одна программа для AES-шифрования данных, и все же отличие от WinGuard весьма заметно.

Во-первых, выбор файлов для шифрования происходит быстрее. Не нужно выбирать каждую папку по-отдельности, достаточно составить список директорий и файлов. При добавлении Advanced Folder Encryption требует выставить пароль для шифрования.

Вы, в программе нет возможности указать метод защиты, вместо этого позволяется выбрать метод Norman, High или Highest.

Второй удобный момент — шифрование через контекстное меню и расшифровка файлов одним кликом. Нужно понимать, что без установленной Advanced Folder Encryption данные не удастся просмотреть даже зная пароль. В этом отличие от архиваторов, которыми можно запаковать файлы в зашифрованный и всюду доступный exe-архив.

При выборе большого количества файлов для шифрования, как было замечено, не срабатывает кнопка отмены. Поэтому нужно быть осторожным, чтобы не получить результат в виде битого файла.

Deskman

Домашняя страница: http://www.anfibia-soft.com

Лицензия: trialware (€39)

Deskman

Программа для ограничения доступа к элементам интерфейса и системным разделам. Пожалуй, тут ее уместно сравнить с Security Administrator за той разницей, что Deskman более сконцентрирован на Рабочем столе. Системные опции также присутствуют, но это, скорее, то, что не подошло в другие разделы: отключение кнопок перезагрузки, Панели управления и другие смешанные опции.

В разделе Input — отключение горячих клавиш, функциональных кнопок и функций мыши. Помимо имеющегося списка, можно определить сочетания клавиш самостоятельно.

Любопытна опция Freeze, которая доступна на панели инструментов. По ее нажатию формируется «белый список» из приложений, запущенных в данный момент. Соответственно, не входящие во whitelist программы недоступны до того момента, пока функция Freeze не будет отключена.

Еще одна возможность, связанная с уже онлайн, — защищенный веб-серфинг. Суть «защищенного» метода заключается в том, что доступны будут только те страницы, которые содержат в заголовке определенные ключевые слова. Эту функцию можно назвать разве что экспериментальной. Вдобавок, акцент делается на Internet Explorer, который, безусловно, является стандартным браузером, но явно не единственным.

Следует отметить удобное управление программой. Для применения всех установленных ограничений достаточно нажать кнопку «Secure» на панели, либо босс-клавишу для снятия ограничений. Второй момент — поддерживается удаленный доступ к программе посредством веб-интерфейса. После предварительной настройки он доступен по адресу http://localhost:2288/deskman в виде панели управления. Это позволяет следить за пользовательской активностью (просмотр журналов), запускать программы, перезагружать компьютер/выходить из системы — как на одной, так и на нескольких машинах.

Password for Drive (Secure NTFS)

Домашняя страница: http://www.securentfs.com/

Лицензия: shareware ($21)

Password for Drive

Программа работает только с файловой системой NTFS и использует ее возможности для хранения информации в скрытой области.

Для создания хранилища необходимо запустить Password for Drive с администраторскими правами и выбрать диск для создания хранилища. После этого файлы можно копировать в защищенную область с помощью виртуального диска. Для доступа к данным с другого компьютера не требуются администраторские права.

В качестве хранилища можно использовать также съемный носитель. Для этого предварительно нужно отформатировать диск, например, штатными инструментами Windows, в NTFS и установить Password for Drive в редакции portable.

Программа не отличается интуитивным и удобным интерфейсом, фактически управление осуществляется минимальным набором кнопок — «Открыть»/»Удалить хранилище» и «Активировать диск». В демонстрационном режиме возможно лишь протестировать функциональность программы, так как количество открытий хранилища ограничено сотней.

USB Security

Домашняя страница: http://www.kakasoft.com/usb-security/

Лицензия: shareware ($19,95)

USB Security

Программа предназначена для установки парольной данных на съемные носители.

В отличие от Secure NTFS, диалог настройки значительно более интуитивен, благодаря мастеру настройки. Так, для применения защиты необходимо подсоединить к компьютеру устройство, выбрать его в списке и следовать мастеру установки. После данной процедуры пользователь получает в свое распоряжение диск, защищенный паролем. Для разблокировки достаточно запустить exe-файл в корне диска и ввести пароль.

Зашифрованный диск при открытии доступен как виртуальный диск, с которым можно производить те же операции, что и с исходным. Не стоит забывать, что на компьютерах, где запрещен запуск сторонних программ (не находящихся в «белом» списке), доступ к содержимому будет закрыт.

Также на сайте разработчиков можно скачать другие программы для защиты данных, в том числе:

- Shared Folder Protector — защита файлов внутри сети;

- Folder Protector — защита файлов на съемных носителях.

AccessEnum

Домашняя страница: http://technet.microsoft.com/en-us/sysinternals/bb897332.aspx

Лицензия: freeware

AccessEnum

Небольшая утилита, которая позволяет контролировать доступ пользователей к Реестру и файлам, находить уязвимости в выданных правах. Другими словами, программа будет полезна в том случае, если права доступа выставляются средствами Windows.

Удобство утилиты состоит в том, что ОС попросту не предоставляет средств для просмотра прав доступа к директориям в виде детального списка. Кроме файлов, также можно проверить доступ к веткам реестра.

Для проверки прав доступа необходимо указать директорию или раздел Реестра для сканирования и начать процесс сканирования. Результаты отображаются в виде колонок «Read»/»Write»/»Deny», соответствующих адресам. В свойства каждого из элементов списка можно зайти через контекстное меню.

Программа работает под всеми ОС семейства Windows NT.

Резюме

Утилиты, рассмотренные в обзоре, можно использовать в дополнение к базовому инструментарию Windows, комплексно и в довесок друг к другу. Их нельзя отнести в категорию «родительский контроль»: некоторые функции в чем-то схожи, но по большей части не совпадают.

Security Administrator и WinLock — утилиты-твикеры настроек безопасности, которые также можно использовать для отключения элементов Рабочего стола, системных разделов и др. В WinLock, кроме того, встроен интернет-фильтр и есть возможность блокировки файлов и папок.

В функции Deskman входит ограничение доступа к интерфейсу (превосходящее по гибкости Security Administrator и WinLock), управление запуском приложений, интернет-фильтр.

WinGuard сочетает в себе функции шифровальщика и ограничителя доступа к программам и устройствам. Advanced Folder Encryption имеет смысл рассматривать как замену WinGuard по части шифрования.

Password for Drive и USB Security ограничивают доступ к данным на съемных носителях.

AccessEnum — бесплатная удобная оболочка для проверки прав доступа пользователей к файлам и Реестру.

система ограничения доступа — с английского на русский

- управление доступом к среде передачи данных

- управление доступом к среде передачи

- управление доступом к среде

- уплотнение аналоговых компонент

- полномочное управление доступом

- подуровень управления доступом к среде

- многократные аналоговые компоненты

- мандатный контроль доступа

- контроллер доступа к памяти

- код подтверждения подлинности сообщения

- код аутентификации сообщения

- код аутентификации сообщений

- вычислительная машина коллективного пользования

- временное уплотнение аналоговых составляющих

временное уплотнение аналоговых составляющих

Система, в которой компоненты мультиплексируются по времени в один канал при помощи методов разделения по времени, т.е. компоненты разделяются, так как передаются в разные моменты времени по одному каналу. Существует много различных МАС-форматов и стандартов.

[ http://www.vidimost.com/glossary.html]

Тематики

- телевидение, радиовещание, видео

EN

вычислительная машина коллективного пользования

вычислительная машина с параллельным (множественным) доступом

—

[Е.С.Алексеев, А.А.Мячев. Англо-русский толковый словарь по системотехнике ЭВМ. Москва 1993]

Тематики

Синонимы

EN

мандатный контроль доступа

Средство ограничения доступа к информации, основанное на метках. Пользователь имеет метку (или клиренс), и объект тоже имеет метку (или классификацию), которые сравниваются, чтобы определить, разрешен ли этому пользователю доступ к объекту. Поскольку такие контрольные параметры доступа всегда дополняют любой дискреционный контроль доступа, реализуемый пользователем, этот тип защиты называется обязательным.

[ http://www.morepc.ru/dict/]

Тематики

EN

подуровень управления доступом к среде

подуровень УДС

Нижний подуровень уровня звена данных, управляющий доступом станций данных к физической среде.

[ ГОСТ 29099-91]

Тематики

Синонимы

EN

полномочное управление доступом

Способ управления доступом к объектам, основанный на степени секретности или критичности информации (представленной специальными метками), содержащейся в объекте и формальной проверке полномочий и прав субъекта при доступе к информации данного уровня критичности.

[[http://www.rfcmd.ru/glossword/1.8/index.php?a=index&d=23]]

Тематики

EN

уплотнение аналоговых компонент

Комбинированный цифро-аналоговый стандарт с поочередной периодической передачей активной строки сжатых во времени аналоговых сигналов яркости и цветности. В настоящее время реализовано 6 модификаций MAC применительно к разным стандартам (625 и 525 строк), отличающихся тактовыми частотами, числом тактовых интервалов, структурой уплотнения и опорными сигналами, а также методами кодирований и параметрами звука (табл. М-1).

Для сетей кабельного телевидения разработаны специальные стандарты D-MAC и 02-МАС.

[Л.М. Невдяев. Телекоммуникационные технологии. Англо-русский толковый словарь-справочник. Под редакцией Ю.М. Горностаева. Москва, 2002]

Тематики

- электросвязь, основные понятия

EN

управление доступом к среде

Протокол, используемый для определения способа получения доступа рабочих станций к среде передачи, наиболее часто используемый в локальных сетях. Для ЛВС, соответствующих стандартам IEEE, MAC-уровень является нижним подуровнем канала передачи данных (data link layer). См. также CSMA/CD, Ethernet, LLC, MAC address, Token Ring.

[ http://www.lexikon.ru/dict/net/index.html]

Тематики

EN

управление доступом к среде передачи данных

Канальный подуровень, который отвечает за процедуры, сообщения и протоколы, обеспечивающие управление ресурсами канала, т. е. за установление, поддержание и разрыв низкоуровневых соединений, динамический выбор частотных каналов и др.

[ http://www.morepc.ru/dict/]

Тематики

EN

Обход правил разграничения доступа в средствах защиты от НСД / Habr

На российском рынке информационной безопасности существует целый класс продуктов, разработанных для выполнения требований регуляторов (ФСТЭК, ФСБ, Роскомнадзор и прочие). Эти продукты называются «СЗИ от НСД», что означает — средства защиты информации от несанкционированного доступа. Основные функции таких продуктов — реализация независимо от операционной системы аутентификации пользователей, правил разграничения доступа к файлам и директориям (дискреционно — как в операционных системах, и мандатно — для гостайны, где есть разные уровни информации), контроль целостности, управление подключением устройств и всякие другие функции. Про подобные продукты на Хабре есть короткая статья, правда ей уже больше пяти лет, но в целом мало что изменилось. Все эти продукты, по большей части, нужны для комплаинса в чистом виде, но, тем не менее, с помощью этих средств реализуется большинство политик безопасности в госорганах, госкомпаниях, оборонке и т.д.Логично предположить, что эти продукты безопасны и правильно выполняют свои функции, но я выяснил, что это совсем не так. В данной статье будем рассматривать исключительно СЗИ от НСД под операционную систему Windows, так как не смотря на тренд импортозамещения, большинство госкомпьтеров всё равно работает под ней. В Windows есть множество особенностей и тонкостей, которые могут сыграть злую шутку с разработчиками средств защиты. Не будем сейчас говорить обо всех нюансах, разберем только один, который позволяет обойти политики разграничения доступа к файлам.

Не секрет, что основная файловая система, используемая в Windows, это NTFS. В NTFS есть такая штука, как атрибуты, доступ к которым можно получить путем добавления двойного двоеточия после имени файла. Атрибутов у файлов много, но нас интересует один — $DATA, он содержит содержимое файла. Обращение к file.txt и file.txt::$DATA тождественно, но механизм работы внутри операционной системы разный. Я решил посмотреть, знают ли об этой особенности разработчики СЗИ. Практическая часть проста — создавался файл test.txt с содержанием «Hello, world!», в интерфейсе СЗИ выставлялись права доступа, запрещающие чтение файла для всех пользователей, затем проверялось чтение файла по имени и по атрибуту $DATA, под непривилегированным пользователем.

Я хотел посмотреть на максимально возможном числе СЗИ, но оказалось, что свободно получить демо-версию можно только для двух продуктов — Dallas Lock и Secret Net. В открытом доступе есть еще Aura, но она не обновлялась с 2011 года и вряд ли ей кто-то еще пользуется. Все остальные (Страж, Блокхост, Diamond) получить в демо не удалось — в открытом доступе их нет, на запросы производитель либо не отвечает, либо требует гарантийные письма, либо вместо демо-версии предлагают прослушать вебинар.

Dallas Lock

Устанавливаем разрешения:

Проверяем:

И вот оно — любой пользователь может прочитать содержимое любого файла, полностью игнорируя все настроенные правила разграничения доступа.

Уязвимая версия:

Secret Net

Устанавливаем разрешения:

Проверяем:

В Secret Net данный фокус не работает, похоже, их разработчики разбираются в NTFS (хотя и не очень понимают в безопасности драйверов).

Проверял на этой версии, возможно, более ранние всё-таки уязвимы:

Я буду рад если вы протестируете доступные вам СЗИ и опубликуете результат в комментариях. И будьте осторожны с «сертифицированными средствами защиты», не стоит слепо доверять сертификатам и лицензиям.